Способы защиты от несанкционированного доступа. Принципы защиты от нсд

Использование компьютеров и автоматизированных технологий приводит к появлению ряда проблем для руководства организацией. Компьютеры, часто объединенные в сети, могут предоставлять доступ к колоссальному количеству самых разнообразных данных. Поэтому люди беспокоятся о безопасности информации и наличии рисков, связанных с автоматизацией и предоставлением гораздо большего доступа к конфиденциальным, персональным или другим критическим данным. Электронные средства хранения даже более уязвимы, чем бумажные: размещаемые на них данные можно и уничтожить, и скопировать, и незаметно видоизменить.

Число компьютерных преступлений растет - также увеличиваются масштабы компьютерных злоупотреблений. По оценке специалистов США, ущерб от компьютерных преступлений увеличивается на 35 процентов в год. Одной из причин является сумма денег, получаемая в результате преступления: в то время как ущерб от среднего компьютерного преступления составляет 560 тысяч долларов, при ограблении банка - всего лишь 19 тысяч долларов.

По данным Миннесотского университета США, 93% компаний, лишившихся доступа к своим данным на срок более 10 дней, покинули свой бизнес, причем половина из них заявила о своей несостоятельности немедленно.

Число служащих в организации, имеющих доступ к компьютерному оборудованию и информационной технологии, постоянно растет. Доступ к информации больше не ограничивается только узким кругом лиц из верхнего руководства организации. Чем больше людей получает доступ к информационной технологии и компьютерному оборудованию, тем больше возникает возможностей для совершения компьютерных преступлений.

Компьютерным преступником может быть любой.

Типичный компьютерный преступник - это не молодой хакер, использующий телефон и домашний компьютер для получения доступа к большим компьютерам. Типичный компьютерный преступник - это служащий, которому разрешен доступ к системе, нетехническим пользователем которой он является. В США компьютерные преступления, совершенные служащими, составляют 70-80 процентов ежегодного ущерба, связанного с компьютерами.

Признаки компьютерных преступлений :

· кражи частей компьютеров;

· кражи программ;

· физическое разрушение оборудования;

· уничтожение данных или программ;

Это только самые очевидные признаки, на которые следует обратить внимание при выявлении компьютерных преступлений. Иногда эти признаки говорят о том, что преступление уже совершено, или что не выполняются меры защиты. Они также могут свидетельствовать о наличии уязвимых мест и указать, где находится брешь в защите. В то время как признаки могут помочь выявить преступление или злоупотребление, меры защиты могут помочь предотвратить его.

Защита информации – это деятельность по предотвращению утраты и утечки защищаемой информации.

Информационной безопасностью называют меры по защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе. Информационная безопасность включает в себя меры по защите процессов создания данных, их ввода, обработки и вывода.

Информационная безопасность дает гарантию того, что достигаются следующие цели :

· конфиденциальность критической информации;

· целостность информации и связанных с ней процессов (создания, ввода, обработки и вывода);

· доступность информации, когда она нужна;

· учет всех процессов, связанных с информацией.

Под критическими данными понимаются данные, которые требуют защиты из-за вероятности нанесения ущерба и его величины в том случае, если произойдет случайное или умышленное раскрытие, изменение, или разрушение данных. К критическим также относят данные, которые при неправильном использовании или раскрытии могут отрицательно воздействовать на способности организации решать свои задачи; персональные данные и другие данные, защита которых требуется указами Президента РФ, законами РФ и другими подзаконными документами.

Любая система безопасности, в принципе, может быть вскрыта. Эффективной считают такую защиту, стоимость взлома которой соизмерима с ценностью добываемой при этом информации.

Применительно к средствам защиты от несанкционированного доступа определены семь классов защищенности (1 - 7) средств вычислительной техники и девять классов (1А, 1Б, 1В, 1Г, 1Д, 2А, 2Б, 3А, 3Б) автоматизированных систем. Для средств вычислительной техники самым низким является класс 7, а для автоматизированных систем - 3Б.

Технические, организационные и программные средства обеспечения сохранности и защиты от несанкционированного доступа

Существует четыре уровня защиты компьютерных и информационных ресурсов:

Предотвращение предполагает, что только авторизованный персонал имеет доступ к защищаемой информации и технологии.

Обнаружение предполагает раннее раскрытие преступлений и злоупотреблений, даже если механизмы защиты были обойдены.

Ограничение уменьшает размер потерь, если преступление все-таки произошло, несмотря на меры по его предотвращению и обнаружению.

Восстановление обеспечивает эффективное воссоздание информации при наличии документированных и проверенных планов по восстановлению.

Меры защиты - это меры, вводимые руководством, для обеспечения безопасности информации. К мерам защиты относят разработку административных руководящих документов, установку аппаратных устройств или дополнительных программ, основной целью которых является предотвращение преступлений и злоупотреблений.

Формирование режима информационной безопасности - проблема комплексная. Меры по ее решению можно разделить на четыре уровня :

- законодательный: законы, нормативные акты, стандарты и т. п.;

- административный: действия общего характера, предпринимаемые руководством организации;

- процедурный: конкретные меры безопасности, имеющие дело с людьми;

- программно-технический: конкретные технические меры.

В настоящее время наиболее подробным законодательным документом России в области информационной безопасности является Уголовный кодекс. В разделе "Преступления против общественной безопасности" имеется глава "Преступления в сфере компьютерной информации". Она содержит три статьи - "Неправомерный доступ к компьютерной информации", "Создание, использование и распространение вредоносных программ для ЭВМ" и "Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети". Уголовный кодекс стоит на страже всех аспектов информационной безопасности - доступности, целостности, конфиденциальности, предусматривая наказания за "уничтожение, блокирование, модификацию и копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети".

Рассмотрим некоторые меры защиты информационной безопасности компьютерных систем.

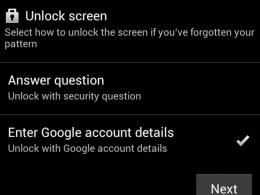

1. Аутентификация пользователей . Данная мера требует, чтобы пользователи выполняли процедуры входа в компьютер, используя это как средство для идентификации в начале работы. Для аутентификации личности каждого пользователя нужно использовать уникальные пароли, не являющиеся комбинациями личных данных пользователей, для пользователя. Необходимо внедрить меры защиты при администрировании паролей, и ознакомить пользователей с наиболее общими ошибками, позволяющими совершиться компьютерному преступлению. Если в компьютере имеется встроенный стандартный пароль, его нужно обязательно изменить.

Еще более надёжное решение состоит в организации контроля доступа в помещения или к конкретному компьютеру сети с помощью идентификационных пластиковых карточек с встроенной микросхемой - так называемых микропроцессорных карточек (smart - card). Их надёжность обусловлена в первую очередь невозможностью копирования или подделки кустарным способом. Установка специального считывающего устройства таких карточек возможна не только на входе в помещения, где расположены компьютеры, но и непосредственно на рабочих станциях и серверах сети.

Существуют также различные устройства для идентификации личности по биометрической информации - по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т.д.

2. Защита пароля.

Следующие правила полезны для защиты пароля:

· нельзя делится своим паролем ни с кем;

· пароль должен быть трудно угадываемым;

· для создания пароля нужно использовать строчные и прописные буквы, а еще лучше позволить компьютеру самому сгенерировать пароль;

· предпочтительно использовать длинные пароли, так как они более безопасны, лучше всего, чтобы пароль состоял из 6 и более символов;

· пароль не должен отображаться на экране компьютера при его вводе;

· пароли должны отсутствовать в распечатках;

· нельзя записывать пароли на столе, стене или терминале, его нужно держать в памяти;

· пароль нужно периодически менять и делать это не по графику;

· на должности администратора паролей должен быть самый надежный человек;

· когда сотрудник увольняется, необходимо сменить пароль;

· сотрудники должны расписываться за получение паролей.

В организации, имеющей дело с критическими данными, должны быть разработаны и внедрены процедуры авторизации, которые определяют, кто из пользователей должен иметь доступ к той или иной информации и приложениям.

В организации должен быть установлен такой порядок, при котором для использования компьютерных ресурсов, получения разрешения доступа к информации и приложениям, и получения пароля требуется разрешение тех или иных начальников.

Если информация обрабатывается на большом вычислительном центре, то необходимо контролировать физический доступ к вычислительной технике. Могут оказаться уместными такие методы, как журналы, замки и пропуска, а также охрана. Ответственный за информационную безопасность должен знать, кто имеет право доступа в помещения с компьютерным оборудованием и выгонять оттуда посторонних лиц.

4. Предосторожности при работе.

· отключать неиспользуемые терминалы;

· закрывать комнаты, где находятся терминалы;

· разворачивать экраны компьютеров так, чтобы они не были видны со стороны двери, окон и прочих мест, которые не контролируются;

· установить специальное оборудование, ограничивающее число неудачных попыток доступа, или делающее обратный звонок для проверки личности пользователей, использующих телефоны для доступа к компьютеру

· использовать программы отключения терминала после определенного периода неиспользования;

· выключать систему в нерабочие часы;

· использовать системы, позволяющие после входа пользователя в систему сообщать ему время его последнего сеанса и число неудачных попыток установления сеанса после этого. Это позволит сделать пользователя составной частью системы проверки журналов.

5. Физическая безопасность.

В защищаемых компьютерных системах необходимо принимать меры по предотвращению, обнаружению и минимизации ущерба от пожара, наводнения, загрязнения окружающей среды, высоких температур и скачков напряжения.

Пожарная сигнализация и системы пожаротушения должны регулярно проверяться. ПЭВМ можно защитить с помощью кожухов, чтобы они не были повреждены системой пожаротушения. Горючие материалы не должны храниться в этих помещениях с компьютерами.

Температура в помещении может контролироваться кондиционерами и вентиляторами, а также хорошей вентиляцией в помещении. Проблемы с чрезмерно высокой температурой могут возникнуть в стойках периферийного оборудования или из-за закрытия вентиляционного отверстия в терминалах или ПЭВМ, поэтому необходима их регулярная проверка.

Желательно применение воздушных фильтров, что поможет очистить воздух от веществ, которые могут нанести вред компьютерам и дискам. Следует запретить курить, принимать пищу и пить возле ПЭВМ.

Компьютеры должны размещаться как можно дальше источников большого количества воды, например трубопроводов.

6. Защита носителей информации (исходных документов, лент, картриджей, дисков, распечаток).

· вести, контролировать и проверять реестры носителей информации;

· обучать пользователей правильным методам очищения и уничтожения носителей информации;

· делать метки на носителях информации, отражающие уровень критичности содержащейся в них информации;

· уничтожать носители информации в соответствии с планом организации;

· доводить все руководящие документы до сотрудников;

· хранить диски в конвертах, коробках, металлических сейфах;

· не касаться поверхностей дисков, несущих информацию

· осторожно вставлять диски в компьютер и держать их подальше от источников магнитного поля и солнечного света;

· убирать диски и ленты, с которыми в настоящий момент не ведется работа;

· хранить диски разложенными по полкам в определенном порядке;

· не давать носители информации с критической информацией неавторизованным людям;

· выбрасывать или отдавать поврежденные диски с критической информацией только после их размагничивания или аналогичной процедуры;

· уничтожать критическую информацию на дисках с помощью их размагничивания или физического разрушения в соответствии с порядком в организации;

· уничтожать распечатки и красящие ленты от принтеров с критической информацией в соответствии с порядком организации;

· обеспечить безопасность распечаток паролей и другой информации, позволяющей получить доступ к компьютеру.

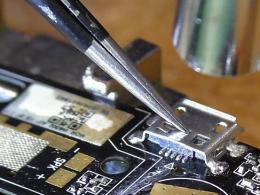

7. Выбор надежного оборудования.

Производительность и отказоустойчивость информационной системы во многом зависит от работоспособности серверов. При необходимости обеспечения круглосуточной бесперебойной работы информационной системы используются специальные отказоустойчивые компьютеры, т. е. такие, выход из строя отдельного компонента которых не приводит к отказу машины.

На надежности информационных систем отрицательно сказываются и наличие устройств, собранных из комплектующих низкого качества, и использование нелицензионного ПО. Чрезмерная экономия средств на обучение персонала, закупку лицензионного ПО и качественного оборудования приводит к уменьшению времени безотказной работы и значительным затратам на последующее восстановление системы.

8. Источники бесперебойного питания.

Компьютерная система энергоемка, и потому первое условие ее функционирования - бесперебойная подача электроэнергии. Необходимой частью информационной системы должны стать источники бесперебойного питания для серверов, а по возможности, и для всех локальных рабочих станций. Рекомендуется также дублировать электропитание, используя для этого различные городские подстанции. Для кардинального решения проблемы можно установить резервные силовые линии от собственного генератора организации.

9. Разработка адекватных планов обеспечения непрерывной работы и восстановления.

Целью планов обеспечения непрерывной работы и восстановления являются гарантии того, что пользователи смогут продолжать выполнять свои самые главные обязанности в случае невозможности работы по информационной технологии. Обслуживающий персонал должен знать, как им действовать по этим планам.

Планы обеспечения непрерывной работы и восстановления (ОНРВ) должны быть написаны, проверены и регулярно доводиться до сотрудников. Процедуры плана должны быть адекватны уровню безопасности и критичности информации. План ОНРВ может применяться в условиях неразберихи и паники, поэтому нужно регулярно проводить тренировки сотрудников.

10. Резервное копирование.

Одним из ключевых моментов, обеспечивающих восстановление системы при аварии, является резервное копирование рабочих программ и данных. В локальных сетях, где установлены несколько серверов, чаще всего система резервного копирования устанавливается непосредственно в свободные слоты серверов. В крупных корпоративных сетях предпочтение отдается выделенному специализированному архивационному серверу, который автоматически архивирует информацию с жестких дисков серверов и рабочих станций в определенное время, установленное администратором сети, выдавая отчет о проведенном резервном копировании.

Для архивной информации, представляющей особую ценность, рекомендуется предусматривать охранное помещение. Дубликаты наиболее ценных данных, лучше хранить в другом здании или даже в другом городе. Последняя мера делает данные неуязвимыми в случае пожара или другого стихийного бедствия.

11. Дублирование, мультиплексирование и резервирование офисов.

Помимо резервного копирования, которое производится при возникновении внештатной ситуации либо по заранее составленному расписанию, для большей сохранности данных на жестких дисках применяют специальные технологии - зеркалирование дисков и создание RAID-массивов, которые представляют собой объединение нескольких жестких дисков. При записи информация поровну распределяется между ними, так что при выходе из строя одного из дисков находящиеся на нем данные могут быть восстановлены по содержимому остальных.

Технология кластеризации предполагает, что несколько компьютеров функционируют как единое целое. Кластеризуют, как правило, серверы. Один из серверов кластера может функционировать в режиме горячего резерва в полной готовности начать выполнять функции основной машины в случае ее выхода из строя. Продолжением технологии кластеризации является распределенная кластеризация, при которой через глобальную сеть объединяются несколько кластерных серверов, разнесенных на большое расстояние.

Распределенные кластеры близки к понятию резервных офисов, ориентированных на обеспечение жизнедеятельности предприятия при уничтожении его центрального помещения. Резервные офисы делят на холодные, в которых проведена коммуникационная разводка, но отсутствует какое-либо оборудование и горячие, которыми могут быть дублирующий вычислительный центр, получающий всю информацию из центрального офиса, филиал, офис на колесах и т.д.

12. Резервирование каналов связи.

При отсутствии связи с внешним миром и своими подразделениями, офис оказывается парализованным, потому большое значение имеет резервирование внешних и внутренних каналов связи. При резервировании рекомендуется сочетать разные виды связи - кабельные линии и радиоканалы, воздушную и подземную прокладку коммуникаций и т.д.

По мере того, как компании все больше и больше обращаются к Internet, их бизнес оказывается в серьезной зависимости от функционирования Internet-провайдера. У поставщиков доступа к Сети иногда случаются достаточно серьезные аварии, поэтому важно хранить все важные приложения во внутренней сети компании и иметь договора с несколькими местными провайдерами. Следует также заранее продумать способ оповещения стратегических клиентов об изменении электронного адреса и требовать от провайдера проведения мероприятий, обеспечивающих оперативное восстановление его услуг после аварий.

12. Защита данных от перехвата.

Для любой из трех основных технологий передачи информации существует технология перехвата: для кабельных линий - подключение к кабелю, для спутниковой связи – использование антенны приема сигнала со спутника, для радиоволн - радиоперехват. Российские службы безопасности разделяют коммуникации на три класса. Первый охватывает локальные сети, расположенные в зоне безопасности, т. е. территории с ограниченным доступом и заэкранированным электронным оборудованием и коммуникационными линиями, и не имеющие выходов в каналы связи за ее пределами. Ко второму классу относятся каналы связи вне зоны безопасности, защищенные организационно-техническими мерами, а к третьему - незащищенные каналы связи общего пользования. Применение коммуникаций уже второго класса значительно снижает вероятность перехвата данных.

Для защиты информации во внешнем канале связи используются следующие устройства: скремблеры для защиты речевой информации, шифраторы для широковещательной связи и криптографические средства, обеспечивающие шифрование цифровых данных.

Существует притча о самом надежном способе хранения информации: Информация должна быть в одном экземпляре на компьютере, который находится в бронированном сейфе, отключенный от всех сетей и обесточенный.

Понятно, что работать с такой информацией, мягко говоря, неудобно. В то же время хочется защитить программы и данные от несанкционированного доступа (НСД). А чтобы доступ был санкционированным, нужно определиться, кому что можно, а что нельзя.

Для этого нужно:

- разбить на классы информацию, хранящуюся и обрабатывающуюся в компьютере;

- разбить на классы пользователей этой информации;

- поставить полученные классы информации и пользователей в определенное соответствие друг другу.

Доступ пользователей к различным классам информации должен осуществляться согласно системе паролей, в качестве которой могут выступать:

- обычные пароли;

- настоящие замки и ключи;

- специальные тесты идентификации пользователей;

- специальные алгоритмы идентификации ПЭВМ, дискеты, программного обеспечения.

Системы защиты информации от НСД обеспечивают выполнение следующих функций:

- идентификация, т.е. присвоение уникальных признаков - идентификаторов, по которым в дальнейшем система производит аутентификацию;

- аутентификация, т.е. установление подлинности на основе сравнения с эталонными идентификаторами;

- разграничение доступа пользователей к ПЭВМ;

- разграничение доступа пользователей по операциям над ресурсами (программы, данные и т.д.);

- администрирование:

- определение прав доступа к защищаемым ресурсам,

- обработка регистрационных журналов,

- установка системы защиты на ПЭВМ,

- снятие системы защиты с ПЭВМ;

- регистрация событий:

- входа пользователя в систему,

- выхода пользователя из системы,

- нарушения прав доступа;

- реакция на попытки НСД;

- контроль целостности и работоспособности систем защиты;

- обеспечение информационной безопасности при проведении ремонтно-профилактических работ;

- обеспечение информационной безопасности в аварийных ситуациях.

Права пользователей по доступу к программам и данным описывают таблицы,

на основе которых и производится контроль и разграничение доступа к ресурсам.

Доступ должен контролироваться программными средствами защиты. Если

запрашиваемый доступ не соответствует имеющемуся в

таблице прав доступа, то системы защиты регистрирует факт НСД и инициализирует

соответствующую реакцию.

Идентификация и аутентификация пользователя

Прежде чем получить доступ к ресурсам, пользователь должен пройти процесс представления компьютерной системе, который включает две стадии:

- идентификацию - пользователь сообщает системе по ее запросу свое имя (идентификатор);

- аутентификацию - пользователь подтверждает идентификацию, вводя в систему уникальную, не известную другим пользователям информацию о себе (например, пароль).

Для проведения процедур идентификации и аутентификации пользователя необходимо наличие:

- программы аутентификации;

- уникальной информации о пользователе.

Различают две формы хранения информации о пользователе: внешняя (например, пластиковая карта или голова пользователя) и внутренняя (например, запись в базе данных). Естественно, что информация, хранящаяся в голове, и информация в базе данных должны быть семантически тождественны. Беда с жадным братом Али-Бабы Касимом приключилась именно из-за несовпадения внешней и внутренней форм: сим-сим не тождественен гороху, рису и т.д.

Рассмотрим структуры данных и протоколы идентификации и аутентификации пользователя.

Практически любому ключевому носителю информации, используемому для опознания, соответствует следующая структура данных о пользователе:

- ID i - неизменный идентификатор i-го пользователя, который является аналогом имени и используется для идентификации пользователя;

- K i - аутентифицирующая информация пользователя, которая может изменяться и служит для аутентификации (например, пароль P i = K i).

Так для носителей типа пластиковых карт выделяется неизменяемая информация ID i и объект в файловой структуре карты, содержащий K i .

Совокупную информацию в ключевом носителе можно назвать первичной аутентифицирующей информацией i-го пользователя. Очевидно, что внутренний аутентифицирующий объект не должен существовать в системе длительное время (больше времени работы конкретного пользователя). Например, Вы ввели пароль, который программа аутентификации занесла в переменную для сравнения с хранящимися в базе данных. Эта переменная должна быть обнулена не позже, чем Вы закончите свой сеанс. Для длительного хранения следует использовать данные в защищенной форме.

Рассмотрим две типовые схемы идентификации и аутентификации.

Схема 1.

Здесь E i = F(ID i , K i), где "невосстановимость" K i оценивается некоторой пороговой трудоемкостью T 0 решения задачи восстановления K i по E i и ID i . Кроме того для пары K i и K j возможно совпадение соответствующих значений E. В связи с этим вероятность ложной аутентификации пользователей не должна быть больше некоторого порогового значения P 0 . На практике задают T 0 = 10 20 ...10 30 , P 0 = 10 -7 ...10 -9 .

Протокол идентификации и аутентификации (для схемы 1).

- Вычисляется значение E = F(ID, K).

Схема 2 (модифицированная). В компьютерной системе хранится:

Здесь E i = F(S i , K i), где S - случайный вектор, задаваемый при создании идентификатора пользователя; F - функция, которая обладает свойством "невосстановимости" значения K i по E i и S i .

Протокол идентификации и аутентификации (для схемы 2).

- Пользователь предъявляет свой идентификатор ID.

- Если существует i = 1...n, для которого ID = ID i , то пользователь идентификацию прошел успешно. Иначе пользователь не допускается к работе.

- По идентификатору ID выделяется вектор S.

- Модуль аутентификации запрашивает у пользователя его аутентификатор K.

- Вычисляется значение E = F(S, K).

- Если E = E i , то аутентификация прошла успешно. Иначе пользователь не допускается к работе.

Вторая схема аутентификации применяется в OC UNIX. В качестве идентификатора используется имя пользователя (запрошенное по Login), в качестве аутентификатора - пароль пользователя (запрошенный по Password). Функция F представляет собой алгоритм шифрования DES. Эталоны для идентификации и аутентификации содержатся в файле Etc/passwd.

Следует отметить, что необходимым требованием устойчивости схем идентификации и аутентификации к восстановлению информации K i является случайный равновероятный выбор K i из множества возможных значений.

Простейший метод применения пароля основан на сравнении представленного пароля с исходным значением, хранящимся в памяти. Если значения совпадают, то пароль считается подлинным, а пользователь - законным. Перед пересылкой по незащищенному каналу пароль должен шифроваться. Если злоумышленник каким-либо способом все же узнает пароль и идентификационный номер законного пользователя, он получит доступ в систему.

Лучше вместо открытой формы пароля P пересылать его отображение, получаемое с использованием односторонней функции f(P). Это преобразование должно гарантировать невозможность раскрытия пароля по его отображению. Так противник наталкивается на неразрешимую числовую задачу.

Например, функция f может быть определена следующим образом:

f(P) = E P (ID) ,

где P - пароль, ID - идентификатор, E P - процедура шифрования,

выполняемая с использованием пароля в качестве ключа.

На практике пароль состоит из нескольких букв. Но короткий пароль уязвим к атаке полного перебора. Для того, чтобы предотвратить такую атаку, функцию f определяют иначе:

f(P) = E P + K (ID) ,

где K - ключ (таблетка Toch-memory, USB-ключ и т.п.)

Процедуры идентификации и аутентификации пользователя могут базироваться не только на секретной информации, которой обладает пользователь (пароль, секретный ключ, персональный идентификатор и т.п.). В последнее время все большее распространение получает биометрическая идентификация и аутентификация, позволяющая уверенно идентифицировать потенциального пользователя путем измерения физиологических параметров и характеристик человека, особенностей его поведения.

Основные достоинства биометрических методов идентификации и аутентификации:

- высокая степень достоверности идентификации по биометрических признакам из-за их уникальности;

- неотделимость биометрических признаков от дееспособной личности;

- трудность фальсификации биометрических признаков.

В качестве биометрических признаков, которые могут быть использованы для идентификации потенциального пользователя, используются:

- узор радужной оболочки и сетчатки глаз;

- отпечатки пальцев;

- геометрическая форма руки;

- форма и размеры лица;

- термограмма лица;

- форма ушей;

- особенности голоса;

- биомеханические характеристики рукописной подписи;

- биомеханические характеристики "клавиатурного почерка".

При регистрации пользователь должен продемонстрировать один или несколько раз свои характерные биометрические признаки. Эти признаки (известные как подлинные) регистрируются системой как контрольный "образ" законного пользователя. Этот образ пользователя хранится в электронной форме и используется для проверки идентичности каждого, кто выдает себя за соответствующего законного пользователя.

Системы идентификации по узору радужной оболочки и сетчатки глаз могут быть разделены на два класса:

- использующие рисунок радужной оболочки глаза;

- использующие рисунок кровеносных сосудов сетчатки глаза.

Поскольку вероятность повторения данных параметров равна 10 -78 , эти системы являются наиболее надежными среди всех биометрических систем. Такие средства применяются, например, в США в зонах военных и оборонных объектов.

Системы идентификации по отпечаткам пальцев являются самыми распространенными. Одна из основных причин широкого распространения таких систем заключается в наличии больших банков данных по отпечаткам пальцев. Основными пользователями таких систем во всем мире являются полиция, различные государственные организации и некоторые банки.

Системы идентификации по геометрической форме руки используют сканеры формы руки, обычно устанавливаемые на стенах. Следует отметить, что подавляющее большинство пользователей предпочитают системы именно этого типа.

Системы идентификации по лицу и голосу являются наиболее доступными из-за их дешевизны, поскольку большинство современных компьютеров имеют видео- и аудиосредства. Системы данного класса широко применяются при удаленной идентификации в телекоммуникационных сетях.

Системы идентификации по динамике рукописной подписи учитывают интенсивность каждого усилия подписывающегося, частотные характеристики написания каждого элемента подписи и начертания подписи в целом.

Системы идентификации по биомеханическим характеристикам "клавиатурного почерка" основываются на том, что моменты нажатия и отпускания клавиш при наборе текста на клавиатуре существенно различаются у разных пользователей. Этот динамический ритм набора ("клавиатурный почерк") позволяет построить достаточно надежные средства идентификации.

Следует отметить, что применение биометрических параметров при идентификации субъектов доступа автоматизированных систем пока не получило надлежащего нормативно-правового обеспечения, в частности в виде стандартов. Поэтому применение систем биометрической идентификации допускается только в системах, обрабатывающих и хранящих персональные данные, составляющие коммерческую и служебную тайну.

Взаимная проверка подлинности пользователей

Обычно стороны, вступающие в информационный обмен, нуждаются во взаимной аутентификации. Этот процесс выполняется в начале сеанса связи.

Для проверки подлинности применяют следующие способы:

- механизм запроса-ответа;

- механизм отметки времени ("временной штемпель").

Механизм запроса-ответа . Если пользователь A хочет быть уверен, что сообщения, получаемые им от пользователя B, не являются ложными, он включает в посылаемое для B сообщение непредсказуемый элемент - запрос X (например, некоторое случайное число). При ответе пользователь B должен выполнить над этим числом некоторую заранее оговоренную операцию (например, вычислить некоторую функцию f(X)). Это невозможно осуществить заранее, так как пользователю B неизвестно, какое случайное число X придет в запросе. Получив ответ с результатом действий B, пользователь A может быть уверен, что B - подлинный. Недостаток этого метода - возможность установления закономерности между запросом и ответом.

Механизм отметки времени подразумевает регистрацию времени для каждого сообщения. В этом случае каждый пользователь сети может определить насколько "устарело" пришедшее сообщение и не принимать его, поскольку оно может быть ложным.

В обоих случаях для защиты механизма контроля следует применять шифрование, чтобы быть уверенным, что ответ послан не злоумышленником.

При использовании отметок времени возникает проблема допустимого временного интервала задержки для подтверждения подлинности сеанса. Ведь сообщение с "временным штемпелем" в принципе не может быть передано мгновенно. Кроме того, компьютерные часы получателя и отправителя не могут быть абсолютно синхронизированы.

Для взаимной проверки подлинности обычно используют процедуру "рукопожатия" , которая базируется на указанных выше механизмах и заключается во взаимной проверке ключей, используемых сторонами. Иначе говоря, стороны признают друг друга законными партнерами, если докажут друг другу, что обладают правильными ключами. Процедуру "рукопожатия" применяют в компьютерных сетях при организации связи между пользователями, пользователем и хост-компьютером, между хост-компьютерами и т.д.

В качестве примера рассмотрим процедуру "рукопожатия" для двух пользователей A и B. Пусть применяется симметричная криптосистема. Пользователи A и B разделяют один и тот же секретный ключ K AB .

- Пользователь A инициирует "рукопожатие", отправляя пользователю B свой идентификатор ID A в открытой форме.

- Пользователь B, получив идентификатор ID A , находит в базе данных секретный ключ K AB и вводит его в свою криптосистему.

- Тем временем пользователь A генерирует случайную последовательность S с помощью псевдослучайного генератора PG и отправляет ее пользователю B в виде криптограммы E K AB (S).

- Пользователь B расшифровывает эту криптограмму и раскрывает исходный вид последовательности S.

- Затем оба пользователя преобразуют последовательность S, используя одностороннюю функцию f.

- Пользователь B шифрует сообщение f(S) и отправляет криптограмму E K AB (f(S)) пользователю A.

- Наконец, пользователь A расшифровывает эту криптограмму и сравнивает полученное сообщение f"(S) с исходным f(S). Если эти сообщения равны, то пользователь A признает подлинность пользователя B.

Пользователь A проверяет подлинность пользователя B таким же способом. Обе эти процедуры образуют процедуру "рукопожатия", которая обычно выполняется в самом начале любого сеанса связи между любыми двумя сторонами в компьютерных сетях.

Достоинством модели "рукопожатия" является то, что ни один из участников связи не получает никакой секретной информации во время процедуры подтверждения подлинности.

Иногда пользователи хотят иметь непрерывную проверку подлинности отправителей в течение всего сеанса связи. Рассмотрим один из простейших способов непрерывной проверки подлинности.

Чтобы отправить сообщение M, пользователь A передает криптограмму E K (ID A , M). Получатель расшифровывает ее и раскрывает пару (ID A , M). Если принятый идентификатор ID A совпадает с хранимым, получатель принимает во внимание это сообщение.

Вместо идентификаторов можно использовать секретные пароли, которые подготовлены заранее и известны обеим сторонам. Продолжение: Протоколы идентификации с нулевой передачей знаний

Литература

- Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. Под ред. В.Ф. Шаньгина. - 2-е изд., перераб. и доп. - М.:Радио и связь, 2001. - 376 с.: ил.

Защита от несанкционированного доступа (защита от НСД) - это предотвращение или существенное затруднение несанкционированного доступа .

Средство защиты информации от несанкционированного доступа (СЗИ от НСД) - это программное, техническое или программно-техническое средство, предназначенное для предотвращения или существенного затруднения несанкционированного доступа .

Назначение и общая классификация СЗИ.

СЗИ от НСД можно разделить на универсальные и специализированные (по области применения), на частные и комплексные решения (по совокупности решаемых задач), на встроенные системные средства и добавочные (по способу реализации).

Классификация крайне важна, так как при построении СЗИ каждого типа разработчики формулируют и решают совершенно разные задачи (подчас противоречащие друг другу). Так, в основу концепции защиты универсальных системных средств закладываются принципы «полного доверия к пользователю», их защита во многом бесполезна в корпоративных системах, например, при решении задач противодействия внутренним ИТ-угрозам. В подавляющей части сегодня СЗИ создаются для усиления встроенных в универсальные ОС механизмов защиты, применительно к использованию в корпоративной среде. Если речь заходит о совокупности решаемых задач, то здесь следует говорить о комплексировании механизмов как в части эффективного решения конкретной задачи защиты, так и в части решения комплекса задач.

Потребительские свойства (назначение) добавочного СЗИ от НСД определяются тем, в какой мере добавочным средством устраняются архитектурные недостатки встроенных в ОС механизмов защиты, применительно к решению требуемых задач в корпоративных приложениях, и насколько комплексно (эффективно) им решается эта совокупность задач защиты информации .

Вопросы оценки эффективности СЗИ от НСД

Эффективность СЗИ от НСД можно оценить, исследовав вопросы корректности реализации механизмов защиты и достаточности набора механизмов защиты применительно к практическим условиям использования.

Оценка корректности реализации механизмов защиты

На первый взгляд, такую оценку провести несложно, но на практике это не всегда так. Один пример: в NTFS файловый объект может быть идентифицирован различными способами: к файловым объектам, задаваемым длинными именами, можно обращаться по короткому имени (так, к каталогу «Program files» можно обратиться по короткому имени «Progra~1»), а некоторые программы обращаются к файловым объектам не по имени, а по ID. Если установленное в информационной системе СЗИ не перехватывает и не анализирует лишь один подобный способ обращения к файловому объекту, то, по большому счету, оно становится полностью бесполезным (рано или поздно злоумышленник выявит данный недостаток средства защиты и воспользуется им). Упомянем и о том, что файловые объекты, не разделяемые между пользователями системой и приложениями, могут служить «каналом» понижения категории документа, что сводит на нет защиту конфиденциальной информации. Подобных примеров можно привести много.

Требования к корректности реализации механизмов защиты определены в нормативном документе «Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации» ; он используется при сертификации СЗИ от НСД.

Эти требования присутствуют в документе в необходимом объеме, они корректны, но сформулированы в общем виде (а как иначе, в противном случае потребовалось бы создавать свой нормативный документ под каждое семейство ОС, а возможно, и под каждую реализацию ОС одного семейства), и для выполнения одного требования может понадобиться реализация нескольких механизмов защиты. Следствием этого становится неоднозначность толкования данных требований (в части подходов к их реализации) и возможность принципиально разных подходов к реализации механизмов защиты в СЗИ от НСД разработчиками. Результат - разная эффективность СЗИ от НСД у производителей, реализующих одни и те же формализованные требования. А ведь невыполнение любого из этих требований может свести на нет все усилия по обеспечению информационной безопасности.

Оценка достаточности (полноты) набора механизмов защиты

Требования к достаточности (полноте, применительно к условиям использования) набора механизмов защиты определены документом «Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации» , который используется при аттестации объектов информатизации, в том числе и при использовании в АС СЗИ от НСД. Однако и здесь ситуация во многом схожа с описанной выше.

Так, формулировку требования к достаточности механизмов в СЗИ от НСД для защиты конфиденциальных данных в нормативных документах, при которой возникает неоднозначность определения того, что отнести к защищаемым ресурсам, целесообразно было бы расширить, например, следующим образом: «Должен осуществляться контроль подключения ресурсов, в частности устройств, в соответствии с условиями практического использования защищаемого вычислительного средства, и контроль доступа субъектов к защищаемым ресурсам, в частности к разрешенным для подключения устройствам» .

Заметим, что механизмы контроля доступа к ресурсам, всегда присутствующим в системе, - файловые объекты, объекты реестра ОС и т.д. - априори защищаемые, и они должны присутствовать в СЗИ от НСД в любом случае, а что касается внешних ресурсов, то с учетом назначения СЗИ. Если предназначение СЗИ - защита компьютеров в сети, то оно должно иметь механизмы контроля доступа к сетевым ресурсам; если оно служит для защиты автономных компьютеров, то должно обеспечивать контроль (запрет) подключения к компьютеру сетевых ресурсов. Это правило, на наш взгляд, подходит без исключения ко всем ресурсам и может быть использовано в качестве базового требования к набору механизмов защиты при аттестации объектов информатизации.

Вопросы достаточности механизмов защиты должны рассматриваться не только применительно к набору ресурсов, но и применительно к решаемым задачам защиты информации. Подобных задач при обеспечении компьютерной безопасности всего две - противодействие внутренним и внешним ИТ-угрозам.

Общая задача противодействия внутренним ИТ-угрозам - обеспечение разграничения доступа к ресурсам в соответствии с требованиями к обработке данных различных категорий конфиденциальности. Возможны разные подходы к заданию разграничений: по учетным записям, по процессам, на основе категории прочтенного документа. Каждый из них задает свои требования к достаточности. Так, в первом случае надо изолировать буфер обмена между пользователями; во втором - между процессами; для третьего случая вообще необходимо кардинально пересмотреть всю разграничительную политику доступа ко всем ресурсам, так как один и тот же пользователь одним и тем же приложением может обрабатывать данные различных категорий конфиденциальности.

Существуют десятки способов межпроцессного обмена (поименованные каналы, сектора памяти и т.д.), поэтому необходимо обеспечить замкнутость программной среды - предотвратить возможность запуска программы, реализующей подобный канал обмена. Встают и вопросы неразделяемых системой и приложениями ресурсов, контроля корректности идентификации субъекта доступа, защиты собственно СЗИ от НСД (список необходимых механизмов защиты для эффективного решения данной задачи весьма внушительный). Большая их часть в явном виде не прописана в нормативных документах.

Задача эффективного противодействия внешним ИТ-угрозам, на наш взгляд, может быть решена только при условии задания разграничительной политики для субъекта «процесс» (т.е. «процесс» следует рассматривать как самостоятельный субъект доступа к ресурсам). Это обусловлено тем, что именно он несет в себе угрозу внешней атаки. Подобного требования в явном виде нет в нормативных документах, но в этом случае решение задачи защиты информации требует кардинального пересмотра базовых принципов реализации разграничительной политики доступа к ресурсам.

Если вопросы достаточности механизмов защиты применительно к набору защищаемых ресурсов еще как-то поддаются формализации, то применительно к задачам защиты информации формализовать подобные требования не представляется возможным.

В данном случае СЗИ от НСД разных производителей, выполняющих формализованные требования нормативных документов, также могут иметь кардинальные отличия как в реализуемых подходах и технических решениях, так и в эффективности этих средств в целом.

В заключение отметим, что нельзя недооценивать важность задачи выбора СЗИ от НСД, так как это особый класс технических средств, эффективность которых не может быть высокой или низкой. С учетом сложности оценки реальной эффективности СЗИ от НСД рекомендуем потребителю привлекать специалистов (желательно из числа разработчиков, практически сталкивающихся с этими проблемами) на стадии выбора СЗИ от НСД.

Несанкционированный доступ (НД) - это преднамеренное противоправное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям. Наиболее распространенными путями НД к информации являются:

- применение подслушивающих устройств;

- дистанционное фотографирование;

- хищение носителей информации и документальных отходов;

- чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

- незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к информации;

- злоумышленный вывод из строя механизмов защиты;

- копирование носителей информации с преодолением мер защиты;

- маскировка под зарегистрированного пользователя;

- расшифровка зашифрованной информации;

- информационные инфекции и др.

Некоторые из перечисленных способов НД требуют достаточно больших технических знаний и соответствующих аппаратных или программных разработок, другие - достаточно примитивны. Независимо от путей утечка информации может привести к значительному ущербу для организации и пользователей.

Большинство из перечисленных технических путей НД поддаются надежной блокировке при правильно разработанной и реализованной на практике системе обеспечения безопасности. Однако зачастую ущерб наносится не из-за «злого умысла», а из-за элементарных ошибок пользователей, которые случайно портят или удаляют жизненно важные данные.

Несмотря на существенное различие размеров наносимого материального ущерба, нельзя не отметить, что проблема защиты информации актуальна не только для юридических лиц. С ней может столкнуться любой пользователь как на работе, так и дома. В связи с этим всем пользователям необходимо осознавать меру ответственности и соблюдать элементарные правила обработки, передачи и использования информации.

К защитным механизмам, направленным на решение проблемы НД к информации, относятся:

- управление доступом - методы защиты информации регулированием использования всех ресурсов информационной системы;

- регистрация и учет - ведение журналов и статистики обращений к защищаемым ресурсам;

- использование различных механизмов шифрования (криптографическое закрытие информации) - эти методы защиты широко применяются при обработке и хранении информации на магнитных носителях, а также ее передаче по каналам связи большой протяженности;

- законодательные меры - определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил;

- физические меры - включают в себя различные инженерные устройства и сооружения, препятствующие физическому

проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала, материальных средств, информации от противоправных действий.

Управление доступом

Можно выделить три обобщенных механизма управления доступом к данным: идентификация пользователя, непосредственная (физическая) защита данных и поддержка прав доступа пользователя к данным с возможностью их передачи.

Идентификация пользователей определяет шкалу доступа к различным базам данных или частям баз данных (отношениям или атрибутам). Это, по существу, информационный табель о рангах. Физическая защита данных больше относится к организационным мероприятиям, хотя отдельные вопросы могут касаться непосредственно данных, например их кодирование. И, наконец, средства поддержки и передачи прав доступа должны строго задавать характер дифференцированного общения с данными.

Метод защиты при помощи программных паролей. Согласно этому методу, реализуемому программными средствами, процедура общения пользователя с ПК построена так, что запрещается доступ к операционной системе или определенным файлам до тех пор, пока не будет введен пароль. Пароль держится пользователем в тайне и периодически меняется, чтобы предотвратить несанкционированное его использование.

Метод паролей является самым простым и дешевым, однако не обеспечивает надежной защиты. Не секрет, что пароль можно подсмотреть или подобрать, используя метод проб и ошибок или специальные программы, и получить доступ к данным. Более того, основная уязвимость метода паролей заключается в том, что пользователи зачастую выбирают очень простые и легкие для запоминания (и тем самым для разгадывания) пароли, которые не меняются длительное время, а нередко остаются прежними и при смене пользователя. Несмотря на указанные недостатки, применение метода паролей во многих случаях следует считать рациональным даже при наличии других аппаратных и программных методов защиты. Обычно метод программных паролей сочетается с другими программными методами, определяющими ограничения по видам и объектам доступа.

Проблема защиты информации от несанкционированного доступа особо обострилась с широким распространением локальных и, особенно, глобальных компьютерных сетей. В связи с этим, помимо контроля доступа, необходимым элементом защиты информации в компьютерных сетях является разграничение полномочий пользователей.

В компьютерных сетях при организации контроля доступа и разграничения полномочий пользователей чаще всего используются встроенные средства сетевых операционных систем (ОС). Использование защищенных операционных систем является одним из важнейших условий построения современных информационных систем. Например, ОС UNIX позволяет владельцу файлов предоставлять права другим пользователям - только читать или записывать, для каждого из своих файлов. Наибольшее распространение в нашей стране получает ОС Windows NT, в которой появляется все больше возможностей для построения сети, действительно защищенной от НД к информации. ОС NetWare помимо стандартных средств ограничения доступа, таких как система паролей и разграничения полномочий, имеет ряд новых возможностей, обеспечивающих первый класс защиты данных, предусматривает возможность кодирования данных по принципу «открытого ключа» (алгоритм RSA) с формированием электронной подписи для передаваемых по сети пакетов.

В то же время в такой системе организации защиты все равно остается слабое место: уровень доступа и возможность входа в систему определяются паролем. Для исключения возможности неавторизованного входа в компьютерную сеть в последнее время используется комбинированный подход - пароль + идентификация пользователя по персональному «ключу». В качестве «ключа» может использоваться пластиковая карта (магнитная или со встроенной микросхемой - smart-card) или различные устройства для идентификации личности по биометрической информации - по радужной оболочке глаза или отпечатков пальцев, размерам кисти руки и т. д.

Пластиковые карточки с магнитной полосой можно легко подделать. Более высокую степень надежности обеспечивают смарт-карты - так называемые микропроцессорные карточки (МП-кар-точки). Их надежность обусловлена в первую очередь невозможностью копирования или подделки кустарным способом. Кроме того, при производстве карточек в каждую микросхему заносится уникальный код, который невозможно продублировать. При выдаче карточки пользователю на нее наносится один или несколько паролей, известных только ее владельцу. Для некоторых видов МП-карточек попытка несанкционированного использования заканчивается ее автоматическим «закрытием». Чтобы восстановить работоспособность такой карточки, ее необходимо предъявить в соответствующую инстанцию. Кроме того, технология МП-карто-чек обеспечивает шифрование записанных на ней данных в соответствии со стандартом DES. Установка специального считывающего устройства МП - карточек возможна не только на входе в помещения, где расположены компьютеры, но и непосредственно на рабочих станциях и серверах сети.

Этот подход значительно надежнее применения паролей, поскольку, если пароль подглядели, пользователь об этом может не знать, если же пропала карточка, можно принять меры немедленно.

Смарт-карты управления доступом позволяют реализовать, в частности, такие функции, как контроль входа, доступ к устройствам персонального компьютера, доступ к программам, файлам и командам. Кроме того, возможно также осуществление контрольных функций, в частности, регистрация попыток нарушения доступа к ресурсам, использования запрещенных утилит, программ, команд DOS.

По мере расширения деятельности предприятий, роста численности персонала и появления новых филиалов возникает необходимость доступа удаленных пользователей (или групп пользователей) к вычислительным и информационным ресурсам главного офиса компании. Чаще всего для организации удаленного доступа используются кабельные линии (обычные телефонные или выделенные) и радиоканалы. В связи с этим защита информации, передаваемой по каналам удаленного доступа, требует особого подхода.

В частности, в мостах и маршрутизаторах удаленного доступа применяется сегментация пакетов - их разделение и передача параллельно по двум линиям, - что делает невозможным «перехват» данных при незаконном подключении «хакера» к одной из линий. К тому же используемая при передаче данных процедура сжатия передаваемых пакетов гарантирует невозможность расшифровки «перехваченных» данных. Кроме того, мосты и маршрутизаторы удаленного доступа могут быть запрограммированы таким образом, что удаленные пользователи будут ограничены в доступе к отдельным ресурсам сети главного терминала.

Метод автоматического обратного вызова может обеспечивать более надежную защиту системы от несанкционированного доступа, чем простые программные пароли. В данном случае пользователю нет необходимости запоминать пароли и следить за соблюдением их секретности. Идея системы с обратным вызовом достаточно проста. Удаленные от центральной базы пользователи не могут непосредственно с ней обращаться. Вначале они получают доступ к специальной программе, которой сообщают соответствующие идентификационные коды. После этого разрывается связь и производится проверка идентификационных кодов. В случае если код, посланный по каналу связи, правильный, то производится обратный вызов пользователя с одновременной фиксацией даты, времени и номера телефона. К недостатку рассматриваемого метода следует отнести низкую скорость обмена - среднее время задержки может исчисляться десятками секунд.

Метод шифрования данных

В переводе с греческого языка слово криптография означает тайнопись. Это один из наиболее эффективных методов защиты. Он может быть особенно полезен для усложнения процедуры несанкционированного доступа, даже если обычные средства защиты удалось обойти. В отличие от рассмотренных выше методов криптография не прячет передаваемые сообщения, а преобразует их в форму, недоступную для понимания лицами, не имеющими прав доступа к ним, обеспечивает целостность и подлинность информации в процессе информационного взаимодействия.

Готовая к передаче информация зашифровывается при помощи некоторого алгоритма шифрования и ключа шифрования. В результате этих действий она преобразуется в шифрограмму, т. е. закрытый текст или графическое изображение, и в таком виде передается по каналу связи. Получаемые зашифрованные выходные данные не может понять никто, кроме владельца ключа.

Под шифром обычно понимается семейство обратимых преобразований, каждое из которых определяется некоторым параметром, называемым ключом, а также порядком применения данного преобразования, называемым режимом шифрования. Обычно ключ представляет собой некоторую буквенную или числовую последовательность.

Каждое преобразование однозначно определяется ключом и описывается некоторым алгоритмом шифрования. Например, алгоритм шифрования может предусмотреть замену каждой буквы алфавита числом, а ключом при этом может служить порядок номеров букв этого алфавита. Чтобы обмен зашифрованными данными проходил успешно, отправителю и получателю необходимо знать правильный ключ и хранить его в тайне.

Один и тот же алгоритм может применяться для шифрования в различных режимах. Каждый режим шифрования имеет как свои преимущества, так и недостатки. Поэтому выбор режима зависит от конкретной ситуации. При расшифровывании используется криптографический алгоритм, который в общем случае может отличаться от алгоритма, применяемого для шифрования, следовательно, могут различаться и соответствующие ключи. Пару алгоритмов шифрования и расшифрования называют криптосистемой (шифросистемой), а реализующие их устройства - шифротехникой.

Различают симметричные и асимметричные криптосистемы. В симметричных криптосистемах для шифрования и расшифрования используется одинаковый закрытый ключ. В асимметричных криптосистемах ключи для шифрования и расшифрования различны, причем один из них закрытый, а другой открытый (общедоступный).

Существует довольно много различных алгоритмов криптографической защиты информации, например DES, RSA, ГОСТ 28147-89 и др. Выбор способа шифрования зависит от особенностей передаваемой информации, ее объема и требуемой скорости передачи, а также возможностей владельцев (стоимость применяемых технических устройств, надежность функционирования и т. д.).

Шифрование данных традиционно использовалось правительственными и оборонными департаментами, но в связи с изменением потребностей и некоторые наиболее солидные компании начинают использовать возможности, предоставляемые шифрованием для обеспечения конфиденциальности информации. Финансовые службы компаний (прежде всего в США) представляют важную и большую пользовательскую базу, и часто специфические требования предъявляются к алгоритму, используемому в процессе шиф-

рования. Стандарт шифрования данных DES (Data Encryption Standart) был разработан фирмой IBM в начале 1970-х гг. и в настоящее время является правительственным стандартом для шифрования цифровой информации. Он рекомендован Ассоциацией американских банкиров. Сложный алгоритм DES использует ключ длиной 56 битов и 8 битов проверки на четность и требует от злоумышленника перебора 72 квадриллионов возможных ключевых комбинаций, обеспечивая высокую степень защиты при небольших расходах. При частой смене ключей алгоритм удовлетворительно решает проблему превращения конфиденциальной информации в недоступную. В то же время рынок коммерческих систем не всегда требует такой строгой защиты, как правительственные или оборонные ведомства, поэтому возможно применение продуктов и другого типа, например PGP (Pretty Good Privacy). Шифрование данных может осуществляться в режимах On-line (в темпе поступления информации) и Off-line (автономном).

Алгоритм RSA был изобретен Р.Л. Райвестом, А. Шамиром и Л. Альдеманом в 1978 г. и представляет собой значительный шаг в криптографии. Этот алгоритм также был принят в качестве стандарта Национальным бюро стандартов.

DES технически является симметричным алгоритмом, а RSA - асимметричным - это система коллективного пользования, в которой каждый пользователь имеет два ключа, причем только один секретный. Открытый ключ используется для шифрования сообщения пользователем, но только определенный получатель может расшифровать его своим секретным ключом; открытый ключ для этого бесполезен. Это делает ненужными секретные соглашения о передаче ключей между корреспондентами. DES определяет длину данных и ключа в битах, a RSA может быть реализован при любой длине ключа. Чем длиннее ключ, тем выше уровень безопасности (но становится длительнее и процесс шифрования и дешифрования). Если ключи DES можно сгенерировать за микросекунды, то примерное время генерации ключа RSA - десятки секунд. Поэтому открытые ключи RSA предпочитают разработчики программных средств, а секретные ключи DES - разработчики аппаратуры.

При обмене электронной документацией может возникнуть ситуация отказа одной из сторон от своих обязательств (отказ от авторства), а также фальсификация сообщений, полученных от отправителя (приписывание авторства). Основным механизмом решения этой проблемы становится создание аналога рукописной подписи - электронная цифровая подпись (ЦП). К ЦП предъявляют два основных требования: высокая сложность фальсификации и легкость проверки.

Для создания ЦП можно использовать как симметричные, так и асимметричные шифросистемы. В первом случае подписью может служить само зашифрованное на секретном ключе сообщение. Но после каждой проверки секретный ключ становится известным. Для выхода из этой ситуации необходимо введение третьей стороны - посредника, которому доверяют любые стороны, осуществляющего перешифрование сообщений с ключа одного из абонентов на ключ другого.

Асимметричные шифросистемы обладают всеми свойствами, необходимыми для ЦП. В них возможны два подхода к построению ЦП.

- 1. Преобразование сообщения в форму, по которой можно восстановить само сообщение и, тем самым, проверить правильность самой подписи.

- 2. Подпись вычисляется и передается вместе с исходным сообщением.

Таким образом, для разных шифров задача дешифрования - расшифровки сообщения, если ключ неизвестен, имеет различную сложность. Уровень сложности этой задачи и определяет главное свойство шифра - способность противостоять попыткам противника завладеть защищаемой информацией. В связи с этим говорят о криптографической стойкости шифра, различая более стойкие и менее стойкие шифры. Характеристики наиболее популярных методов шифрования приведены в табл. 10.1.

Таблица 10.1. Характеристики наиболее распространенных методов шифрования

Несанкционированный доступ – чтение, обновление или разрушение информации при отсутствии на это соответствующих полномочий.

Несанкционированный доступ осуществляется, как правило, с использованием чужого имени, изменением физических адресов устройств, использованием информации, оставшейся после решения задач, модификацией программного и информационного обеспечения, хищением носителя информации, установкой аппаратуры записи.

Для успешной защиты своей информации пользователь должен иметь абсолютно ясное представление о возможных путях несанкционированного доступа . Перечислим основные типовые пути несанкционированного получения информации:

· хищение носителей информации и производственных отходов;

· копирование носителей информации с преодолением мер защиты;

· маскировка под зарегистрированного пользователя;

· мистификация (маскировка под запросы системы);

· использование недостатков операционных систем и языков программирования;

· использование программных закладок и программных блоков типа "троянский конь";

· перехват электронных излучений;

· перехват акустических излучений;

· дистанционное фотографирование;

· применение подслушивающих устройств;

· злоумышленный вывод из строя механизмов защиты и т.д..

Для защиты информации от несанкционированного доступа применяются:

1) организационные мероприятия;

2) технические средства;

3) программные средства;

4) щифрование.

Организационные мероприятия включают в себя:

· пропускной режим;

· хранение носителей и устройств в сейфе (дискеты, монитор, клавиатура и т.д.);

· ограничение доступа лиц в компьютерные помещения и т.д..

Технические средства включают в себя:

· фильтры, экраны на аппаратуру;

· ключ для блокировки клавиатуры;

· устройства аутентификации – для чтения отпечатков пальцев, формы руки, радужной оболочки глаза, скорости и приемов печати и т.д.;

· электронные ключи на микросхемах и т.д.

Программные средства включают в себя:

· парольный доступ – задание полномочий пользователя;

· блокировка экрана и клавиатуры с помощью комбинации клавиш в утилите Diskreet из пакета Norton Utilites;

· использование средств парольной защиты BIOS – на сам BIOS и на ПК в целом и т.д.

Шифрование – это преобразование (кодирование) открытой информации в зашифрованную, не доступную для понимания посторонних. Шифрование применяется в первую очередь для передачи секретной информации по незащищенным каналам связи. Шифровать можно любую информацию - тексты, рисунки, звук, базы данных и т.д. Человечество применяет шифрование с того момента, как появилась секретная информация, которую нужно было скрыть от врагов. Первое известное науке шифрованное сообщение - египетский текст, в котором вместо принятых тогда иероглифов были использованы другие знаки. Методы шифрования и расшифровывания сообщения изучает наука криптология , история которой насчитывает около четырех тысяч лет. Она состоит двух ветвей: криптографии и криптоанализа.

Криптография - это наука о способах шифрования информации. Криптоанализ - это наука о методах и способах вскрытия шифров.

Обычно предполагается, что сам алгоритм шифрования известен всем, но неизвестен его ключ, без которого сообщение невозможно расшифровать. В этом заключается отличие шифрования от простого кодирования, при котором для восстановления сообщения достаточно знать только алгоритм кодирования.

Ключ - это параметр алгоритма шифрования (шифра), позволяющий выбрать одно конкретное преобразование из всех вариантов, предусмотренных алгоритмом. Знание ключа позволяет свободно зашифровывать и расшифровывать сообщения.

Все шифры (системы шифрования) делятся на две группы - симметричные и несимметричные (с открытым ключом). Симметричный шифр означает, что и для шифрования, и для расшифровывания сообщений используется один и тот же ключ. В системах с открытым ключом используются два ключа - открытый и закрытый, которые связаны друг с другом с помощью некоторых математических зависимостей. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Криптостойкость шифра - это устойчивость шифра к расшифровке без знания ключа. Стойким считается алгоритм, который для успешного раскрытия требует от противника недостижимых вычислительных ресурсов, недостижимого объема перехваченных сообщений или такого времени, что по его истечении защищенная информация будет уже неактуальна.

Один из самых известных и самых древних шифров – шифр Цезаря . В этом шифре каждая буква заменяется на другую, расположенную в алфавите на заданное число позиций k вправо от нее. Алфавит замыкается в кольцо, так что последние символы заменяются на первые. Шифр Цезаря относится к шифрам простой подстановки , так как каждый символ исходного сообщения заменяется на другой символ из того же алфавита. Такие шифры легко раскрываются с помощью частотного анализа, потому что в каждом языке частоты встречаемости букв примерно постоянны для любого достаточно большого текста.

Значительно сложнее сломать шифр Виженера , который стал естественным развитием шифра Цезаря. Для использования шифра Виженера используется ключевое слово, которое задает переменную величину сдвига. Шифр Виженера обладает значительно более высокой криптостойкостью, чем шифр Цезаря. Это значит, что его труднее раскрыть - подобрать нужное ключевое слово. Теоретически, если длина ключа равна длине сообщения, и каждый ключ используется только один раз, шифр Виженера взломать невозможно.