Что такое pptp. Создание и настройка параметров VPN. Начальные условия для корректного соединения

Руководство по решению проблем: прокладываем VPN через брандмауэры NAT

Популярность телекоммуникаций продолжает возрастать, при этом вопросы защиты информации не теряют свою актуальность. Поэтому маленькие и большие компании используют виртуальные частные сети (VPN). К счастью, информационные отделы компаний осознают, что многие сотрудники подключены по выделенным линиям и широкополосным соединениям с использованием маршрутизаторов потребительского уровня. ИТ-отделы могут намного облегчить жизнь пользователей, применяя "дружественные к NAT" шлюзы VPN и клиентов VPN, которые не требуют внесения изменений в конфигурацию домашних маршрутизаторов для установки туннеля VPN.

Некоторые общие принципы для начала

Немного нравится, если вы были в локальной сети, но не физически на сайте. Это для основных линий, ведь в конечном итоге это будет зависеть от вашего провайдера.

Что вам нужно знать, чтобы начать

И там, друзья, сказать, что это не тот выбор, который отсутствует. Вы можете найти сотни специализированных компаний в Интернете, предлагающих эти услуги. Некоторые предложения бесплатны - вы найдете их, но они также очень ограничены, и поэтому предпочтительнее выбирать оплату услуг, но более полно.То же самое, если у вас есть возможность проверить предложение, прежде чем вынимать свою голубую карточку, не стесняйтесь, потому что этот тестовый период позволит вам проверить решение, конечно, но также и особенно потоки, предлагаемые поставщик. Обратимся теперь к серьезным вопросам.

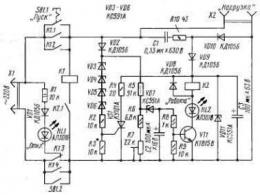

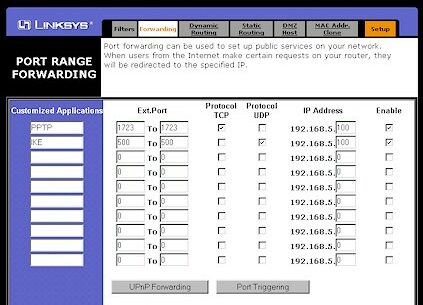

Если же вам не так повезло, вы всё-таки можете исправить ситуацию. Во-первых, следует проверить, поддерживает ли ваш маршрутизатор функцию сквозного прохождения PPTP или IPSEC PPTP/IPsec "pass through." Подобная функция повсеместно встречается в маршрутизаторах Linksys , так что можете поискать эти модели. На Рис. 1 показана нижняя часть экрана фильтров Linksys BEFSR41, которая содержит опции для раздельного включения сквозного прохождения PPTP или IPsec.

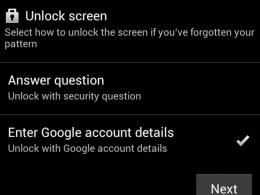

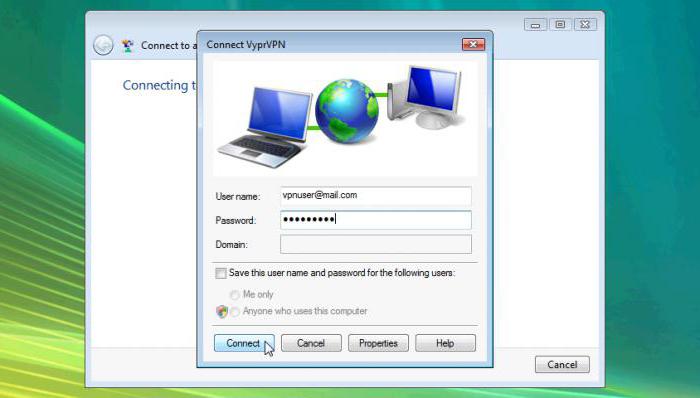

Введите адрес своего сервера в поле «Интернет-адрес». Дайте вашему соединению имя. Нажмите кнопку «Далее». Введите свое имя пользователя в первом поле. Введите пароль во втором поле. Установите флажок «Запомнить этот пароль».

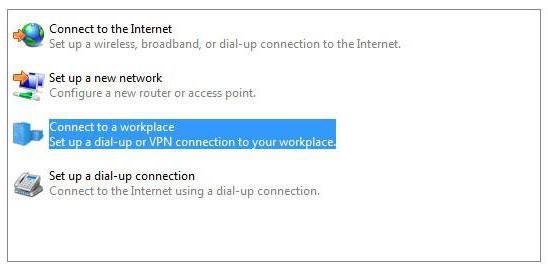

- Щелкните значок сети в области уведомлений.

- Нажмите «Открыть центр обмена и совместного доступа».

- Нажмите «Настроить новое соединение или сеть».

- Выберите «Подключиться к рабочему пространству».

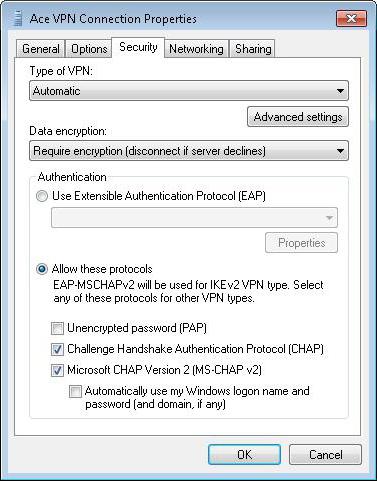

- Выберите «Использовать подключение к Интернету».

Рис. 1. Сквозное прохождение VPN Linksys BEFSR41.

Всё, что вам нужно, - включить поддержку используемого VPN протокола, перезагрузить маршрутизатор. Если всё пройдёт нормально, то ваша VPN сразу же заработает.

К сожалению, функцией включения сквозного прохождения VPN обладают не все маршрутизаторы, однако отсутствие этих опций отнюдь не означает, что всё кончено.

Для завершения операции вам понадобятся две вещи: и файлы конфигурации вашего провайдера. Для последнего все зависит от поставщика. Как правило, эти файлы становятся доступными для пользователей на их сайте. Когда у вас есть все, что вам нужно, просто выполните следующие действия.

Тогда, ну, в этом последнем случае вам придется перенести ваши знаменитые файлы конфигурации. Причина, по которой данные в туннеле зашифрованы, совершенно очевидна. Исходя из этого, как уже упоминалось, все данные зашифрованы. В дополнение к этому, он очень часто используется для подключения компании к удаленным местоположениям различных клиентов с интуитивным преимуществом упрощения затрат и времени вмешательства в случае проблем, связанных с этим конкретным клиентом.

Не работает? Тогда следует попытаться открыть некоторые порты в брандмауэре вашего маршрутизатора для поддержки VPN-соединения. Вам следует открывать порты (и протокол) только для IP-адреса компьютера, на котором будет работать клиент VPN. Имейте в виду, что функция перенаправления портов работает только с одним компьютером одновременно . Если вам необходимо обеспечить поддержку нескольких клиентов VPN, которые требуют одновременной работы в сети, ваш маршрутизатор должен изначально поддерживать используемый VPN протокол.

Исходя из этого, первые два уровня не рассматриваются в обход, поэтому связанные с ними проблемы и уязвимости. На данный момент, однако, есть проблема: стоимость. . У туннелирования есть задача инкапсулировать в одном пакете все другие пакеты, которые отличаются друг от друга, поскольку могут использоваться различные протоколы.

Туннелирование выполняет многопротокольную инкапсуляцию данных. По сути, туннелирование - это процесс, который инкапсулирует пакет данных в другой пакет, который отправляется в сеть. Термин «туннель» был выбран, потому что он указывает на защищенное пространство, созданное в веб-соединении. Конечно, компании и удаленные пользователи должны использовать программные программы, специфичные для каждого «туннельного» вывода, для шифрования и дешифрования данных с помощью в том же формате. В широковещательной модели часто добавляется шаг сжатия данных, который позволяет избежать насыщения сети из-за большого количества зашифрованных пакетов.

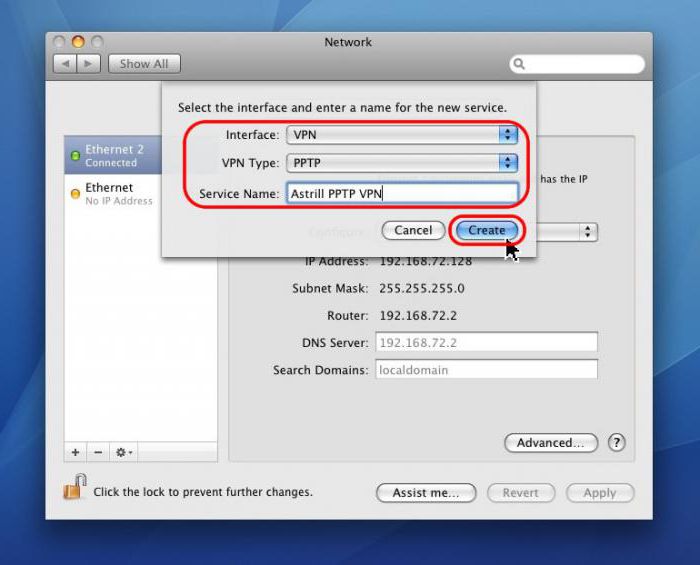

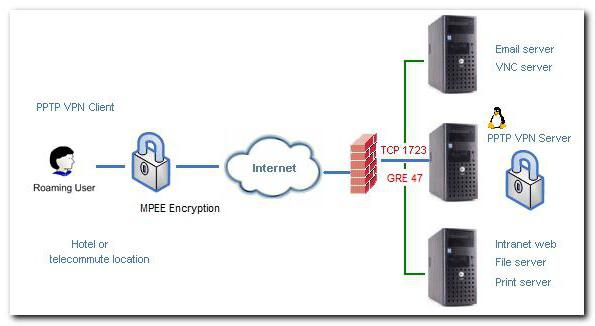

Если вы используете протокол Microsoft PPTP , то необходимо настроить перенаправление порта TCP 1723 для прохождения трафика PPTP. На Рис. 2 показан экран Перенаправление/ Forwarding маршрутизатора Linksys BEFSR41, где выставлено перенаправление порта на клиента с IP-адресом 192.168.5.100 .

Рис. 2. Перенаправление портов VPN Linksys BEFSR41.

Создание протокола туннелирования уровня 2. Пределом для этого протокола является то, что он просто туннелируется и не предлагает шифрования, поэтому трафик, если он перехвачен, может быть свободно проверен с помощью анализатора протоколов. Пакет читается всеми группами устройств, принадлежащими к этой группе многоадресной рассылки. Многоадресная передача используется очень часто для аудио - и видеопотоков. Для отправителя есть два преимущества использования многоадресной рассылки. Во-первых, отправителю необходимо создать и отправить один пакет для всей группы вместо создания и отправки другого пакета для каждого получателя.

PPTP также требует поддержку протокола IP 47 (Generic Routing Encapsulation) для прохождения трафика VPN. Имейте в виду, что необходима поддержка протокола , а не порта. Поддержка этого протокола должна быть встроена в "движок" NAT, как это и сделано на большинстве современных маршрутизаторов.

Открываем брандмауэр, продолжение

Для поддержки VPN на базе IPsec VPNs необходимо открыть порт UDP 500 для переговоров ключа ISAKMP , протокол IP 50 для трафика Authentication Header (используется не всегда), и протокол IP 51 для передачи самих данных. И вновь единственный перенаправляемый порт здесь UDP 500, который мы тоже запрограммировали на Рис. 2 к той же клиентской машине в локальной сети; поддержка протоколов 50 и 51 должна быть встроена в ваш маршрутизатор.

Во-вторых, многоадресная рассылка снижает использование полосы пропускания. Кроме того, многоадресные передачи вызывают несколько проблем безопасности и масштабируемости. Безопасность: одного и того же секретного ключа, разделяемого многими пользователями; об обновлениях и распространении общих секретов; при аутентификации пользователей; по диагностике проблем.

В последнее время многие компании превращают свои системы безопасности в более распределенные, стратегические и централизованные инструменты управления для защиты ключевых данных и ресурсов компании. Теперь мы шаг за шагом делаем чисто практическую часть опыта.

Не все маршрутизаторы одинаковы! Некоторые поддерживают открытие только одного туннеля VPN и единственного клиента. Другие поддерживают несколько туннелей, но только одного клиента на туннель. К сожалению, большинство производителей не слишком ясно указывают в документации способ поддержки сквозного прохождения VPN своих продуктов, да и служба технической поддержки часто не обладает должной квалификацией для решения этого вопроса. В большинстве случаев вам придётся протестировать маршрутизатор в вашей сети и вернуть его, если он не заработает.

Мы перезагружаем два устройства. Панель конфигурации проста и очень интуитивно понятна. Это позволяет нам сохранять различные параметры намного проще. После успешного входа в систему, а затем после проверки вашей личности пользователь, который обращается к удаленной сети, может использовать свои ресурсы, как если бы они были локальными.

Аппаратное обеспечение, необходимое для удаленного подключения к локальной сети, - это обычный модем или маршрутизатор. Если в списке нет имени компьютера, перейдите в «Состояние сервера» и обновите его. Щелкнув правой кнопкой мыши по имени компьютера, вы можете получить доступ к мастеру конфигурации. Теперь достаточно создать новое соединение с клиентом следующим образом.

Не работает?

Заставить некоторые маршрутизаторы поддерживать VPN на базе IPsec без шаманской пляски с бубном бывает практически невозможно. Дело в том, что производители любят реализовывать свои собственные механизмы этой поддержки. Впрочем, по мере "взросления" технологии, поддержка IPsec становится всё более близкой к идеалу, и ваша компания может использовать старые продукты, которые создавались вообще без всякого учёта существования NAT или которые требуют открытия дополнительных портов в брандмауэре.

После подключения нам будет предложено ввести учетные данные доступа к серверу. . Его сила, безусловно, совместима с большим количеством систем и платформ. Кроме того, его разработка требует низкой производительности компьютера, что делает его одним из самых быстрых протоколов в настоящее время.

Это худший вариант. Интегрированный клиент для большинства платформ. . Кроме того, вы можете использовать переадресацию портов с помощью брандмауэра.

- Считается довольно безопасным.

- Доступен для всех современных устройств и операционных систем.

Если вы знаете английский, то мы рекомендуем ознакомиться с руководствами Тина Бёрда по IPsec

и PPTP

, которые содержат готовые конфигурации для многих продуктов. Также вы можете заглянуть и в нашу англоязычную секцию VPN Links & Tools

, где приведена дополнительная информация.

Обычно считается безопасным, но имеет слабые стороны. Вам не только потребуется загрузить и установить клиент, но и потребуются дополнительные файлы конфигурации.

- С открытым исходным кодом, поэтому его можно легко проверить на заднем дворе.

- Совместим со многими алгоритмами.

- Немного сложно настроить.

- Они требуют стороннего программного обеспечения.

- Отличная поддержка рабочего стола, но для мобильных устройств речь отличается.

Вероятно, многие пользователи слышали о таком термине, как «соединение PPTP». Что это такое, некоторые не представляют себе даже отдаленно. Однако, если описывать принципы установки соединения на основе этого протокола простым языком, понять их совершенно нетрудно.

Соединение PPTP: что это?

Подключение такого типа строится на основе одноименного протокола, сокращение в названии которого происходит от английского point-to-point tunneling protocol, что дословно можно перевести как «туннельный протокол типа «точка-точка». Иными словами, это соединение между двумя абонентами посредством передачи пакетов данных в зашифрованном виде через незащищенные сети на основе TCP/IP.

Чтобы понять, как долго это нужно, чтобы расшифровать уровень шифрования и его шифрование, вы должны ссылаться на длину его ключа. Это значение представляет число 0 и 1, которые используются в шифре. Аналогичным образом, поиск ключей - это самая формальная и прямая форма шифрования для шифрования. С помощью этого метода вы будете использовать все возможные комбинации до тех пор, пока не будет обнаружен точный. Более высокие уровни используются для аутентификации, но действительно ли 256-битное шифрование является лучшим 128-битным идиотом?

Чтобы узнать ответ, мы используем несколько номеров. До новых открытий Эдварда Сноудена считалось, что 128-битное шифрование будет неразборчивым и останется неизменным на протяжении сотен лет. Шифры являются математическими алгоритмами, которые используются в криптографии как слабые алгоритмы, уязвимы для хакеров и могут быть расшифрованы путем компрометации всего уровня шифрования.

Тип соединения PPTP позволяет преобразовывать так называемые кадры PPP в стандартные IP-пакеты, которые и передаются, например, посредством того же интернета. И хотя, как считается, протокол PPTP по уровню безопасности уступает некоторым другим вариантам вроде IPSec, он сегодня имеет достаточно большое распространение, ведь, по сути, пользователь имеет дело с одной из разновидностей VPN-подключений (беспроводное соединение).

Таким образом, шифр достиг высокого уровня популярности и доверия. Во всяком случае, есть веские основания полагать, что это доверие плохое. После дешифрования все прошлые и будущие обмены подвергаются риску, используя закрытый ключ для дешифрования всех данных.

Поскольку для каждого обмена создается новый ключ, и это не дает сертификаты любого уровня доверия. Даже если кто-то получит сертификат секретного ключа, дешифрование сообщения будет невозможно. В этой системе для каждого сеанса создается новый и уникальный закрытый ключ шифрования.

Соединение PPTP: для чего нужно его использование?

Сфера применения этого протокола весьма обширна. Прежде всего, такой вид соединения между двумя пользователями позволяет не только защитить передаваемую информацию, но и существенно экономить на дальних звонках.

Кроме того, этот протокол бывает очень часто незаменим при обеспечении связи между двумя локальными сетями именно посредством передачи пакетов в интернете по защищенной линии (туннелю) без задействования прямого соединения между ними. То есть, непосредственного контакта две локальные сети не имеют и используют туннель в качестве посредника.

Они быстры, надежны, надежны, хотя их настройки могут занять некоторое время. . Эти данные собираются только в статистических целях, для диагностики любых проблем на наших серверах и для улучшения обслуживания. Виртуальная частная сеть - это частная сеть, созданная для обеспечения безопасности и анонимности онлайн-просмотра протоколов шифрования. Мы используем, главным образом, компании и государственные учреждения.

Защитите обменянные данные и обеспечьте уровни безопасности компьютера через удаленное соединение. Такая сеть позволяет вам воспользоваться всеми преимуществами частной сети, предназначенной для значительно более низких затрат. Благодаря виртуальной инфраструктуре этого типа сотрудники могут подключаться к корпоративной интрасети, даже если они физически не расположены в компании.

С другой стороны, туннелирование на основе PPTP может применяться и при создании соединения типа «клиент-сервер», когда пользовательский терминал подключается к серверу по защищенному каналу.

Реализация PPTP в разных ОС

Теперь немного отвлечемся и с другой стороны посмотрим на соединение PPTP. Что это такое, с момента разработки протокола корпорацией Microsoft, тогда мало кто понимал. И впервые в полноценном варианте он был реализован компанией Cisco.

Первая типология дает возможность «удаленному» или телеработнику подключиться к интрасети компании или к документам, которые она разделяет с другими коллегами; во-вторых, вместо этого позволяет разным местоположениям одной и той же компании или компании делиться виртуальной сетью.

Подпишитесь на нашу рассылку. Вы будете получать последние новости еженедельно. интересный в мире технологий! И с возможностью установки и настройки сервера каталогов. Все это позволяет нам комфортно и почти профессионально работать с нашими данными, имея только одно небольшое условие - мы должны быть в нашей домашней сети.

Тем не менее и специалисты Microsoft не отставали. Начиная с версии Windows 95 OSR2, возможности создания подключения на основе PPTP появились и в более поздних программных продуктах, причем даже со встроенными средствами настройки PPTP-сервера. Далее в качестве примера будет рассмотрено PPTP-соединение Windows 7, тем более что именно эта система на сегодняшний день остается наиболее популярной у большинства пользователей.

Возможно, это не так. Есть возможность получить возможность подключиться к нашей локальной сети из любого места в Интернете, и у нас будут практически такие же варианты, как если бы мы были дома, то есть внутри нашей локальной сети. Единственным ограничением будет скорость подключения к Интернету.

В этом случае соединение можно проверить несколькими способами. Первый вариант - это общий ключ, другой - цифровой сертификат, и, наконец, у нас есть имя пользователя и пароль. Первый способ прост, но не безопасен, поскольку маршрутизатор подвергается воздействию всего Интернета.

В системах Linux до недавнего времени полной поддержки этой технологии не было. Она появилась только в модификации 2.6.13, а официально была заявлена в версии ядра 2.6.14.

Системы FreeBSD и Mac OS X поставляются со встроенными PPTP-клиентами. КПК Palm, имеющие поддержку беспроводного соединения Wi-Fi, оборудованы клиентом Mergic.

Начальные условия для корректного соединения

Использование туннелирования является достаточно специфичным. Настройка PPTP-соединения предполагает использование TCP-порта 1723 и в обязательном порядке - протокола IP GRE с номером 47.

Из этого следует, что настройка если таковой имеется, или встроенного брэндмауэра Windows должна быть такой, чтобы IP-пакеты могли проходить свободно и без ограничений. Это касается не только пользовательских машин или локальных сетей. В равной степени такая свободная передача туннелированных данных должна обеспечиваться и на уровне провайдера.

В случае использования NAT на промежуточной стадии передачи данных соответственно должна быть настроена обработка VPN в этом сегменте.

Общие принципы работы и подключения

Мы рассмотрели достаточно кратко соединение PPTP. Что это такое, многим, наверное, уже хоть немного понятно. Полная ясность в вопрос будет внесена после рассмотрения основных принципов функционирования протокола и связи на его основе, а также в разделе, где будет показан процесс установки по шагам соединения PPTP GRE.

Итак, соединение между двумя точками устанавливается на основе обычной PPP-сессии на основе протокола GRE (инкапсуляция). Второе подключение непосредственно на порте TCP отвечает за управление GRE и инициацию.

Сам передаваемый пакет IPX состоит собственно из данных, иногда называемых полезной нагрузкой, и дополнительной управляющей информации. Что происходит при получении пакета на другом конце линии? Соответствующая программа для PPTP-соединения как бы извлекает содержащуюся в цельном пакете IPX информацию и отправляет ее на обработку при помощи средств, соответствующих собственному протоколу системы.

Кроме того, одной из важных составляющих туннельной передачи и приема основной информации является обязательное условие использования доступа при помощи комбинации «логин-пароль». Конечно, взломать логины и пароли на стадии получения можно, но вот в процессе передачи информации через защищенный коридор (туннель) - никак.

Средства защиты соединения

Как уже говорилось, туннелирование на основе протокола PPTP защищенным абсолютно во всех аспектах не является. Однако, если учесть, что при применяются такие средства, как EAP-TLS, MSCHAP-v2 или даже MPEE, можно говорить о достаточно высокой степени защиты.

Иногда для повышения уровня безопасности могут применяться ответные звонки (дозвоны), при которых передающая или принимающая сторона производит подтверждение подключения и передачи информации программным способом.

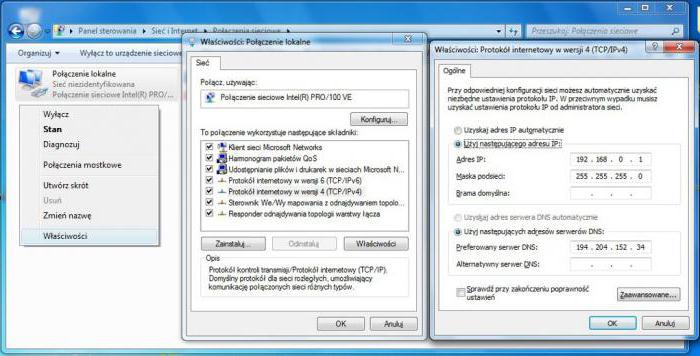

Настройка PPTP собственными средствами Windows 7: параметры сетевого адаптера

Настроить PPTP-соединение в любой системе Windows достаточно просто. Как уже говорилось, в качестве примера берем «семерку».

Сначала нужно зайти в «Центр управления сетями и общим доступом». Сделать это можно либо из «Панели управления». Либо из меню, вызываемого правым кликом на значке интернет- или сетевого подключения.

Слева в меню имеется строка изменения параметров сетевого адаптера, которую и нужно задействовать, после чего правым кликом на подключении по локальной сети вызвать контекстное меню и выбрать строку свойств.

В новом окне используем свойства протокола TCP/IPv4. В окне настроек следует прописать параметры, предоставленные провайдером при подключении (в большинстве случаев устанавливается автоматическое получение адресов для IP и DNS-серверов).

Сохраняем изменения и возвращаемся к подключению по локальной сети, где нужно проверить, активно ли оно в данный момент. Для этого используется правый клик. Если в самой верхней строке указано «Отключить», значит соединение активно. В противном случае включаем его.

Создание и настройка параметров VPN

На следующем этапе нужно создать VPN-подключение. Для этого в разделе «Центра управления» в правой части окна используем строку создания нового подключения.

После этого выбираем подключение к рабочему месту, а затем - использование существующего подключения к интернету.

Далее откладываем настройку-интернет-соединения, а в следующем окне указываем интернет-адрес оператора VPN и вводим произвольное имя (обязательно внизу ставим галочку напротив строки «Не подключаться сейчас»).

После этого вводим логин и пароль, если таковые предусмотрены договор на предоставление услуг, и жмем кнопку «Создать».

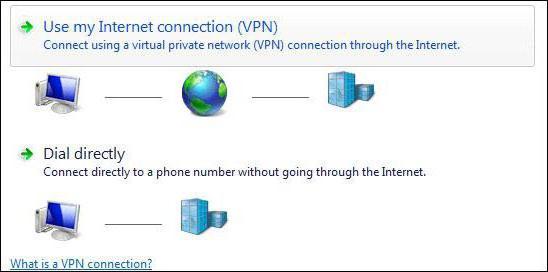

В списке доступных подключений выбираем только что созданное и в новом окошке нажимаем кнопку свойств. Далее действовать нужно предельно аккуратно. На вкладке безопасности в обязательном порядке необходимо установить следующие параметры:

- тип VPN: автоматический;

- шифрование данных: необязательное;

- разрешения протоколов: CHAP и CHAP версии 2.

Подтверждаем изменения переходим к окну установки соединения, где жмем кнопку подключения. Если настройки произведены должным образом, произойдет подключение к интернету.

Стоит ли использовать сторонние утилиты?

На вопрос установки дополнительных PPTP-серверов или клиентов пользователи реагируют по-разному, однако большинство из них сходится во мнении, что настройка и использование встроенного модуля Windows выглядит намного предпочтительнее в плане простоты.

Можно, конечно, инсталлировать что-то вроде пакета pfSense, представляющего собой межсетевой экран-маршрутизатор, однако его «родной» клиент Multilink PPP Daemon имеет множество проблем с использованием Windows-серверов на основе PPTP в плане распределения использования протокола аутентификации между клиентом и сервером в хотя на домашних пользовательских терминалах таких проблем замечено не было. В настройке эта утилита, равно как и любые другие, гораздо сложнее, и без специальных знаний указать правильные параметры или исправить постоянный «слет» пользовательского IP-адреса не представляется возможным.

Можно попробовать и некоторые другие клиентские или серверные утилиты, предназначенные для установки соединения PPTP, однако какой смысл загружать систему ненужными программами, когда в любой ОС Windows есть собственные средства? Более того, некторые программы не только сложны в настройке, но еще и могут вызывать конфликты на программном и физическом уровне. Так что лучше ограничиться тем, что есть.

Вместо послесловия

Вот, собственно, и все, что касается протокола PPTP, а также создания, настройки и использования туннельного соединения на его основе. Что касается его использования, для рядового пользователя оно не оправдано. Просто возникают законные сомнения в том, что кому-то может понадобиться защищенный канал связи. Если уж и требуется защитить свой IP, лучше использовать анонимные прокси-серверы в интернете или так называемые анонимайзеры.

Зато для обеспечения взаимодействия между локальными сетями коммерческих предприятий или любых других структур, установка PPTP-соединения может стать самым простым выходом. И хоть такое подключение на все сто безопасность не обеспечит, тем не менее доля здравого смысла в его задействовании есть.