Как проверить шаблон на вирусы. Тестирование темы WordPress, проверка в режиме отладки

В сети интернет можно встретить просто огромное количество разнообразных ресурсов с различными шаблонами и темами для wordpress, в большинстве случаев они бесплатны и в них можно встретить очень часто различные вирусы и прочий неприятный код, который будетплохо влиять на ваше seo, а также это может стать серьёзной угрозой вашего сайта. В выбранном вами шаблоне может также встретиться код рекламных ссылок различных бирж и вы даже не узнаете об этом, пока не проверите ваш шаблон на вирусы и прочий хлам, ведь большинство вредоносных ссылок будут закодированы и на глаз сразу не определишь, где именно расположен такой код.

Обычно такой левый код устанавливают в файлы index.php, footer.php но не стоит путать их с обычными ссылками, когда автор темы оставляет их открытыми и они видны при просмотре темы, вреда они никого не несут, вы можете просто их удалить или оставить, это уже вам решать. Единственное вам нужно будет их закрыть от индексации, чтобы лишний раз не привлекать внимание поисковиков, так как за ссылки сейчас очень сильно наказывают и понижают в выдаче, особенно если у вас молодой сайт.

Если вы уже более опытный вебмастер и разбираетесь в основах html и php, то обязательно после выбора и установки вашего шаблона на сайт проверьте основные файлы, для этого обычно используют программу «notepad» бывают случаи, что и там просто вставляют открытые ссылки, которые также абсолютно не нужны на вашем сайте и их в обязательном порядке следует удалить. Затем вам следует проверить вашу тему с помощью такого замечательного плагина как TAC (Theme Authenticity Checker) его функция заключается в поиске вредоносных ссылок и опасного кода, более того если у вас найдётся такая ссылка или код, то данный плагин в автоматическом режиме покажет вам этот код, чтобы вы без труда нашли его и удалили.

Проверяем и удаляем вредоносный код с помощью плагина tac

Для начала установим его к себе на сайт, для этого откройте меню «плагины-добавить новый» вписываем название и жмём установить. Жмём активировать и на этом установка будет завершена. Далее перейдите в меню «внешний вид-TAC»

После этого вы увидите все ваши темы и плагин вам выдаст информацию есть или нет в ваших шаблонах различные вредоносные вирусы или зашифрованный код, если всё впорядке то увидите надпись «Theme OK» это означает что плагин не нашёл что-то серьёзного. Как видно из снимка, тема оказалась абсолютно чистой и в ней нет даже простых статичных ссылок.

Если в вашем шаблоне присутствуют статические ссылки, то вы можете их увидеть, для этого нажмите «Detalis» и вы увидите код ссылок.

Вот так происходит проверка ваших шаблонов на вирусы, как видно из примера выше темы оказались без каких-либо лишних кодов, если на вашем шаблоне попадётся какой-либо зловредный код, то вы увидите красную надпись, после этого вам нужно будет в обязательном порядке пройтись по всем вредоносным файлам и полностью удалить выведенный плагином код.

Очень важно скачивать только темы с официальных сайтов, один из таких wordpress.org там вы найдёте качественные и чистые шаблоны для ваших сайтов на любую тематику. Также не забывайте вовремя обновлять вашу тему и время от времени проверять код.

Всем привет! Время не стоит на месте и каждый раз после очередного в ядре появляются новые функции. Если раньше большинство нестандартных на тот момент задач приходилось реализовывать с помощью дополнительного программирования, то сейчас ситуация меняется. Прослеживается четкая тенденция расширения функциональности из коробки.

Оглядываясь на 2010 год, когда я стоял на пороге открытий и впервые знакомился с , вспоминаю с каким трудом мне приходилось делать первые шаги. Для каждой элементарной задачи находил и устанавливал плагины, их общее число могло достигать нескольких десятков! 😮 Затем наступило время переосмысления и стремления к минимализму. В рубрике Оптимизация отражены некоторые аспекты проделанной мною работы по ускорению блога.

Включаем режим отладки WordPressШаблон блога с первых дней претерпевал изменения, обрастая новыми функциями, стилями, классами. Набрав критическую массу, он стал неповоротлив — очень сложно поддерживать рабочее состояние и высокую производительность. Невидимые, на первый взгляд, большие изменения произошли в прошлом году — начиная от новой верстки и работы с миниатюрами, заканчивая микроразметкой .

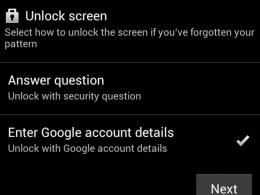

Первым делом после преобразований открыл консоль разработчика в браузере и проверил наличие ошибок и предупреждений. Следующий шаг — отладка WordPress . Режим включается в файле конфигурации wp-config.php, найдите в нем строку:

Define("WP_DEBUG" , false );

и замените значение false на true . Строка должна получить вид:

Define("WP_DEBUG" , true );

При наличии ошибок на месте их появления будет отображено сообщение с описанием проблемы и затронутые файлы. Это могут быть ошибки разбора синтаксиса или устаревшие функции, которые исключены из ядра или заменены на новые.

Предупреждение основано на одном простом факте: сообщение об ошибке содержит абсолютный путь к файлу относительно корневой директории сервера. Сообщение видит не только администратор, а все пользователи. Наглядный пример:

Parse error: syntax error, unexpected ‘endif’ (T_ENDIF) in /u57109403/data/www/site.ru/wp-content/themes/default/index.php on line 23

Как видно из примера, значение u57109403 может являться логином доступа к серверу и злоумышленникам остается только подобрать пароль. Будьте бдительны.

Theme Check — инструмент для тестирования темы WordPressПомимо встроенной функции WP_DEBUG есть хороший инструмент разработчика, предназначенный для тестирования темы на соответствие современным стандартам Кодекса.

Он реализован в виде плагина Theme Check, который Вы можете загрузить с официальной страницы репозитория.

После активации плагина перейдите на его страницу (Внешний вид — Theme Check). При отключенном режиме отладки Вы увидите сообщение:

WARNING WP_DEBUG is not enabled! Please test your theme with debug enabled before you upload!

Как активировать этот режим я рассказал в первой части статьи. Делать это не обязательно, но очень желательно для полноты анализа. Чтобы запустить проверку нажмите «Check it».

Если в исходном коде файлов своей темы Вы используете кириллицу, тогда будьте готовы встретить в отчете информацию подобного рода:

INFO: Non-printable characters were found in the single.php file. You may want to check this file for errors.

Вы можете отключить показ таких сообщений, поставив галочку напротив «Suppress INFO». Заметка на будущее: при локализации темы используйте специальные файлы перевода ru_RU.po и ru_RU.mo , вместо того чтобы редактировать исходный код, заменяя английские слова на русские.

Плагин Theme Check будет полезен разработчикам тем WordPress и администраторам сайтов. Отчет строится на основе проверки стандартного набора минимальных требований в текущей теме и содержит следующие обозначения:

- Required — отсутствует необходимая функция, класс или описание;

- Warning — предупреждения, например, о наличии скрытых файлов;

- Recommended — рекомендации о возможном применении новых функций;

- Info — прочие информационные сообщения.

Большинство невыполненных требований подкреплено ссылками на Кодекс с описанием функций и параметров. Впрочем, отчет и без того достаточно информативный. Небольшой фрагмент:

Относиться к результатам проверки нужно с определенной долей осторожности. Не стоит применять абсолютно все рекомендуемые плагином функции — среди них наверняка найдутся те, которые Вы действительно не планируете использовать.

Благодаря режиму отладки и плагину Theme Check мне удалось выявить ряд проблем, причиной которых являлись устаревшие функции . Некоторые доработки в functions.php удалил за ненадобностью или заменил на стандартные решения, которые появились в последних версиях. Рекомендую проверить свои блоги!

Прежде, чем разбираться, как очистить сайт WordPress, необходимо понять, а с чем, собственно, мы будем иметь дело. В широком смысле понятие “вирус” обозначает вредоносное программное обеспечение, способное нанести тот или иной ущерб владельцу веб-ресурса. Таким образом, в эту категорию можно отнести практически любой код, встроенный злоумышленниками в скрипты движка. Это могут быть скрытые ссылки, приводящие к пессимизации в поисковой выдаче, бэкдоры обеспечивающие хакеру админский доступ, или сложные конструкции, превращающие площадку в узел зомби-сети, и даже майнер биткойнов. О том, как выявлять и устранять вирусы разнообразного калибра, а также защищаться от них, мы и поговорим.

Многие советы, упоминавшиеся в предыдущих статьях, способны уберечь сайт от инфицирования. Например, «заразу» можно встретить в пиратских шаблонах и плагинах, полный отказ от подобного рода компонентов — важный шаг с точки зрения безопасности. Однако существует и ряд более специфических нюансов.

1. Установите надежный антивирусВредоносная программа может быть внедрена не только извне — источником заражения вполне способен оказаться компьютер, с которого осуществляется администрирование проекта. Современные трояны могут не только похитить пароль от FTP, но и самостоятельно загрузить исполняемый код, или модифицировать файлы CMS, а значит, от защищенности вашей рабочей машины напрямую зависит сохранность веб-ресурса.

IT-рынок предлагает множество антивирусов. Тем не менее, наиболее разумный выбор — продукты крупных компаний:

● Среди отечественных лидирующие позиции занимают предложения лаборатории Касперского и Dr. Web.

● В числе зарубежных коммерческих решений можно выделить линейку Norton от корпорации Symantek и популярный ESET NOD;

● Если же говорить о бесплатных вариантах, то здесь безоговорочно лидируют Avast и Comodo.

При обнаружении подозрительной активности (ошибки движка, тормоза, появление всплывающих окон и сторонних баннеров), самое простое, что можно придумать — прогнать ресурс через онлайн-сканер, способный определить факт заражения. Бесспорным лидером здесь является VirusTotal, расположенный по адресу virustotal.com. Чтобы им воспользоваться, достаточно перейти на вкладку “URL-адрес”, вбить интересующую ссылку и нажать на кнопку “Проверить!”

Через некоторое время система выдаст отчет следующего содержания:

Следует уточнить: VirusTotal — не независимый проект, а своеобразный агрегатор антивирусных сканеров. В связи с этим появляется возможность проверить WordPress на вирусы одновременно в 67 системах. Несомненным преимуществом является подробный отчет, в котором приводятся данные по всем поддерживаемым сервисам. Ведь антивирусы очень любят бить ложную тревогу, так что даже если показатель выявления отличается от идеального (например, 3/64), это еще не значит, что ресурс заражен. Ориентируйтесь, прежде всего, на крупных игроков (Kaspersky, McAfee, Symantec NOD32 и другие), небольшие конторы часто определяют те или иные участки кода, как опасные — не стоит принимать это всерьез!

3. Используйте Яндекс.ВебмастерВы наверняка обращали внимание, что некоторые ссылки в поисковой выдаче снабжаются предупреждающим сообщением: “Сайт может угрожать вашему компьютеру или мобильному устройству”. Дело в том, что поисковик имеет собственные алгоритмы обнаружения вредоносного кода, оповещая пользователей о потенциальном риске. Чтобы быть в курсе происходящего и получать уведомления первым, достаточно зарегистрироваться в сервисе Вебмастер. Посмотреть всю необходимую информацию можно на вкладке “Безопасность”:

В случае обнаружения угрозы, здесь будут выводиться сведения о зараженных страницах. К сожалению, избирательная проверка WordPress на вирусы невозможна — Яндекс осуществляет сканирование самостоятельно, к тому же, в выборку попадают отнюдь не все загруженные веб-документы, а лишь их часть, определяемая случайным образом.

4. Сверяйтесь с отчетами GoogleСамая популярная поисковая система в мире предлагает еще более простой способ мониторинга — достаточно перейти по ссылке google.com/transparencyreport/safebrowsing/diagnostic/?hl=ru, и вбить адрес интересующего сайта в соответствующее поле. Вы получите исчерпывающие данные по ресурсу, и увидите, имеются ли у Гугла какие-либо претензии с точки зрения обнаружения вредоносных скриптов:

От общих рекомендаций перейдем к частным. Начнем же с распространенных вариантов вредоносного кода — внедрения посторонних URL и редиректов на целевой веб-ресурс. К сожалению, черное СЕО все еще популярно, а значит и хакеры не сидят без дела, благо эта задача — одна из самых простых. Давайте разбираться по порядку.

1. Редирект на сторонние ресурсыПредставьте ситуацию: вы заходите на собственный сайт, однако вас тут же перекидывает на очередной каталог “досуга”, или лэндинг, предлагающий заработать на Форекс. Почти наверняка это означает, что веб-ресурс был взломан, а в.htaccess появилось несколько новых строчек. Лечение элементарно: открываете файл, находите директивы, содержащие адрес, на который идет перенаправление, а затем удаляете их. Так, для условного malwaresite.com нужные конструкции могут быть таковы:

| < IfModule mod_alias. c> Redirect 301 https: //сайт/ http://malwaresite.com/ |

RewriteEngine On RewriteBase / RewriteCond % { HTTP_HOST} ! ^tekseo\. su [ NC] RewriteRule ^(.* ) http: //malwaresite.com/$1

RewriteEngine On RewriteBase / RewriteCond %{HTTP_HOST} !^tekseo\.su RewriteRule ^(.*) http://malwaresite.com/$1

Более изощренный вариант — постоянный редирект, написанный на PHP. Если вы проверили , но не нашли ничего подозрительного, скорее всего загвоздка кроется в файле index.php. Перенаправление здесь осуществляется путем отправки посетителю нужных заголовков:

include("redirect.php"); exit();

Запомните — в оригинальном index.php таких фрагментов не встречается, так что можете смело удалять их все. Также найдите и ликвидируйте подключаемый файл (в нашем примере это будет redirect.php, расположенный в корневой папке).

Более хитрый ход — редирект для мобильных гаджетов. Заходя на свой ресурс с персонального компьютера, вы никогда не выявите факт заражения, однако пользователи смартфонов и планшетов будут неприятно удивлены, попав на другую страничку. Такое перенаправление можно реализовать:

1. .htaccess

Наиболее простой способ, который без труда вычисляется. Устройство определяется по предъявляемому User Agent. Выглядеть может так:

| < IfModule mod_rewrite. c> RewriteEngine on RewriteBase / RewriteCond % { HTTP_USER_AGENT} ^.* (ipod| iphone| android) .* [ NC] RewriteRule ^(.* ) $ http: //malwaresite.com/ |

RewriteEngine on RewriteBase / RewriteCond %{HTTP_USER_AGENT} ^.*(ipod|iphone|android).* RewriteRule ^(.*)$ http://malwaresite.com/

2. PHP

Похожим образом редирект реализуется и на PHP. Конструкцию, указанную ниже, можно найти в индексном файле. Опять же не забываем о вездесущих include:

3. JavaScript

Здесь идет проверка разрешения экрана, если ширина составляет 480 пикселей, или менее, посетителя перебрасывают на вредоносный сайт. Если на вашем проекте используется аналогичный метод, обязательно проверьте этот блок на предмет изменения адреса.

| <

script type=

"text/javascript"

>

if

(screen.

width Понравилась статья? Поделитесь с друзьями!

Поделиться в Facebook

Была ли эта статья полезной?

Да

Спасибо, за Ваш отзыв!

Что-то пошло не так и Ваш голос не был учтен.

Спасибо. Ваше сообщение отправлено

Нашли в тексте ошибку?

Выделите её, нажмите Ctrl + Enter и мы всё исправим!

Похожие советы

Наверх

|