Домашняя беспроводная сеть на Mikrotik: пример полностью ручной настройки. Сравнение точек доступа Mikrotik wAP и wAP ac Что такое профиль безопасности

При настройке WiFi на роутерах mikrotik существует немало нюансов, на которые стоило бы обратить внимание начинающих сисадминов.

Поэтому в данной статье мы рассмотрим, как настроить wifi и создать точку доступа на маршрутизаторах модельного ряда mikrotik.

Как подключиться к роутеру mikrotik для настройки wifi сети?

Итак, чтобы настроить вай фай на роутере mikrotik необходимо зайти в специальную программу «winbox» (скачать ее можно на сайте производителя). Далее вам стоит перейти на вкладку «Neighbors» - через некоторое время программа найдет ваш роутер.

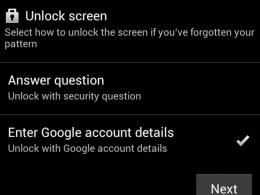

Теперь вам нужно кликнуть по Mac-адресу и нажать кнопку «Connect». Обратите внимание, что по умолчанию у аппаратов семейства «Mikrotik» пароль остаётся пустым, а логин - как и на всех стандартных моделях – admin.

После того как вы успешно подключились к роутеру, вам следует зайти на вкладку «Interface» и кликнуть по вкладке « Wireless», затем выбрать точку под названием «Wlan1» и кликнуть по синей галочке. Эти действия позволят активировать вам беспроводной интерфейс роутера.

Теперь необходимо перейти на вкладку « Security profiles», а затем кликнуть по основному профилю «default».

Откроется окно, в котором нужно изменить вкладку «Mode» на «default keys», потом отметить галочками поля WPA PSK и WPA2 PSK и aes ccm. Осталось поставить пароль на wifi mikrotik: для этого введите пароль в поля безопасности беспроводной сети, после чего сохраните настройки.

Как настроить точку доступа wifi на mikrotik?

Вернитесь на предыдущую вкладку «Interface», потом кликните по интерфейсу «wlan 1» и перейдите на вкладку « Wireless».

Откроется окно настройки беспроводной сети, где вам нужно будет выставить следующие значения:

- 1. В поле Mode – выставить значение «AP bridge» (позволяет клиентам подключаться к данной точке доступа в режиме «bridge»)

- 2. В поле Band - выставить значение «2 Ghz B/G/N» (протокол подключения клиентов по заданной частоте).

- 3. В поле Channel Width – выставить значение «20/40 Mhz HT Above» (Возможность выбора ширины канала беспроводной сети wifi. К примеру, 20 Mhz дают лучшую производительность на большие дистанции).

- 4. В поле Frequency – выставить значение «2412» (основная частота, желательно задавать частоту wifi, отличную от соседских точек доступа).

- 5. В поле SSID – записать любое понравившееся вам имя, так как это будет название вашей точки доступа, которую будут видеть мобильные устройства и компьютеры.

- 6. В поле Wireless Protocol – выбрать значение «unspecified» (выбор производительности беспроводной точки, самая высокая производительность при данном значении).

- 7. В поле Security Profile – оставляем значение «default» (выбор : в начале настройки в профиле «default» мы уже выставили пароль и тип шифрования).

- 8. В поле WMM suport – переключаем на «enabled» (включение поддержки WiFi мультимедиа, что дает возможность как голосовым, так и другим мультимедиа приложениям работать с наименьшим числом ошибок).

- 9. В поле Default Forward - установить галочку (при отключении галочки, клиенты беспроводной сети не смогут обмениваться данными).

- 10. Если в поле Hide SSID – вы поставите галочку, то ваша сеть будет скрыта, и вам нужно будет вручную набирать имя и пароль сети.

Новое устройство компании MikroTik с поддержкой 2G/3G/4G выполнено в конструктиве устройств серии wAP, это первое мультидиапазонное устройство компании, в прошлом году уже было представлено решение с поддержкой только LTE, что ограничивало его сферу применения.

Данная модель позволит охватить собственными силами сегмент как стационарных - это небольшой дом за городом, квартира в городе, так и мобильных решений таких как хот спот в транспорте маршрутки, автобусы, междугородние автобуса и конечно же личный и служебный автомобиль.

Для транспорта специально интегрированн на плате разьем питания постоянный плюс и плюс от зажигания в комплект поставки входит кабель с разьемом

Открыв крышку получем доступ к разьемам питания, Ethernet, индикаторам, слоту сим карты и кнопке сброса настроек

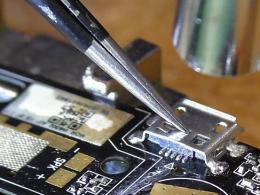

Сняв корпус видим модуль wi-fi антенны и две антенны LTE по размеру схожи c ZyXEL MAX-206M2

Достопно питание по технологии PoE (8-30В), DC питание (8-30В) и питание от транспортного средства (8-30В)

miniPCIe 2G/3G/4G модуль R11e-LTE, сверху расположено 2 x U.FL (Ultra Miniature Coaxial Connector Receptacle) Male разъемы

Спецификация модуля:

2G Multislot Classes for GPRS/EGPRS

| Multislot Class | Downlink TS | Uplink TS | Active TS |

|---|---|---|---|

| 12 | 4 | 4 | 5 |

3G Category 14 (21Mbps Downlinks, 5.76Mbps Uplink)

| Evolved HSDPA User Equipment (UE) categories | ||||||

|---|---|---|---|---|---|---|

| Category | Release | Max. number of HS-DSCH codes (per cell) |

Modulation | MIMO, Multi-Cell | Code rate at max. Data Rate |

Max. Downlink Speed (Mbit/s) |

| 14 | 7 | 15 | 64-QAM | .98 | 21.1 | |

LTE Category 4 (150Mbps Downlink, 50Mbps Uplink)

| E-UTRA Band |

Duplex- Mode |

ƒ (MHz) |

Common name | Included in (subset of) Band |

Uplink (UL) BS receive UE transmit (MHz) |

Downlink (DL) BS transmit UE receive (MHz) |

Duplex spacing (MHz) |

Channel bandwidths (MHz) |

|---|---|---|---|---|---|---|---|---|

| 1 | FDD | 2100 | IMT | 65 | 1920 – 1980 | 2110 – 2170 | 190 | 5, 10, 15, 20 |

| 2 | FDD | 1900 | PCS blocks A-F | 25 | 1850 – 1910 | 1930 – 1990 | 80 | 1.4, 3, 5, 10, 15, 20 |

| 3 | FDD | 1800 | DCS | 1710 – 1785 | 1805 – 1880 | 95 | 1.4, 3, 5, 10, 15, 20 | |

| 7 | FDD | 2600 | IMT-E | 2500 – 2570 | 2620 – 2690 | 120 | 5, 10, 15, 20 | |

| 8 | FDD | 900 | E-GSM | 880 – 915 | 925 – 960 | 45 | 1.4, 3, 5, 10 | |

| 20 | FDD | 800 | EU Digital Dividend | 832 – 862 | 791 – 821 | −41 | 5, 10, 15, 20 | |

| 38 | TDD | 2600 | IMT-E (Duplex Spacing) | 41 | 2570 – 2620 | N/A | 5, 10, 15, 20 | |

| 40 | TDD | 2300 | 2300 – 2400 | N/A | 5, 10, 15, 20 | |||

Обратная сторона платы на ней расположен слот для сим карты

Комплектация

Плюсы устройства

- Самый доступный модем 2G 3G 4G подключен через слот miniPCIe в системе виден как usb, время переключения между диапазонами 15 секунд

- Встроенные мультидиапазонные 4.5dBi MIMO антенны

- в отличии от платы донора wAP LTE 2nD на чипсет установлен радиатор

- присутствует индикация уровня сигнала, чувствительность задается программно в разделе System - LEDs

- Разъем питания для авто идет в комплекте

- болт секретка для крышки и ключ идут в комплекте, болт снабжен пружиной нет необходимости ловить его при откручивании

Минусы устройства

- Неудобный Sim slot отсутствует возвратная пружина - достать симкарту можно разобрав устройство или с помощью пинцета

UPDATES

В ассортименте продукции компании MikroTik появились новые аксессуары для дооснащения wAP LTE kit внешней панельной антенной:

- ACSMAUFL cables - ACSMAUFL - пигтейл U.fl-SMA - 2 шт

- mANT LTE 5o - MTAO-LTE-5D-SQ - 5dBi LTE антенна

- SMASMA - кабельная сборка 1m SMA male - SMA male - 2 шт

Тестирование производительности разных версий ROS на примере оператора Билайн

Версия по умолчанию сзавода ROS 6.39.2

Последняя Release candidate версия ROS 6.43.14

Последняя версия Bugfix only ROS 6.40.8

Разительная разница в скоростях отсутствует, релиз кандидат ROS 6.43.14 дает большую скорость но это можно списать на погрешность измерений

Настройки

UPDATE Оптимальнее всего не трогать настройки модема, модем в атоматическом режиме быстрее подключается к сети, единственное, что стоит снять галочку с GSM (GPRS/EGPRS class 12) нам он не понадобиться скорости в актуальном понимании там нет.

В ручном режиме выбора "bands" модем подключается к сети оператора значительно дольше

Изменения с версии RouterOS 6.41:

APN профили

Параметр apn меняется теперь в вкладке LTE - apn profile:

/interface lte apn add name=profile1 apn=internet authentication=chap password=web user=web Пример для оператора Yota /interface lte apn add name=profile1 apn=yota.ru

Выбираем профиль для текущего LTE соединения:

/interface lte set apn-profiles=profile1

Для web интерфейса USB модемов перебор пресетов происходит в автоматическом режиме по привязке профиля к оператору, микротик такой функционал пока не доступен

Passthrough

Начиная с RouterOS v6.41, некоторые интерфейсы LTE поддерживают функцию LTE Passthrough, где конфигурация IP применяется непосредственно к клиентскому устройству. В этом случае прошивка модема отвечает за настройку IP, а маршрутизатор используется только для настройки параметров модема - APN, сетевых технологий и IP-типа. В этой конфигурации маршрутизатор не получит IP-конфигурацию от модема. Модем LTE Passthrough может передавать оба адреса IPv4 и IPv6, если они поддерживаются модемом. Некоторые модемы поддерживают несколько APN, где вы можете передавать трафик с каждого APN на конкретный интерфейс маршрутизатора.

Passthrough будет работать только для одного хоста. Маршрутизатор автоматически определит MAC-адрес первого полученного пакета и будет использовать его для Passthrough. Если в сети есть несколько хостов, можно заблокировать Passthrough для определенного MAC. На хосте в сети, где Passthrough предоставляет IP-адрес, DHCP-клиент должен быть включен на этом интерфейсе. Обратите внимание, что невозможно будет подключиться к маршрутизатору LTE через открытый IP-адрес или из хоста, который используется транзитной пересылкой. Для целей настройки предлагается создать дополнительное соединение с маршрутизатором LTE на хост. Например, интерфейс vlan между маршрутизатором LTE и хостом.

Настроим Passthrough на интерфейсе ether1:

/interface lte apn add apn=apn1 passthrough-interface=ether1 /interface lte set lte1 apn-profiles=apn1

Настроим Passthrough на интерфейсе ether1 для host 00:11:22:33:44:55:

/interface lte apn add apn=apn1 passthrough-interface=ether1 passthrough-mac=00:11:22:33:44:55 /interface lte set lte1 apn-profiles=apn1

Привязка R11e-LTE к сектору базовой станции

Используя следующую команду в терминале

/interface lte info lte1 once

Получаем состояние модема:

> /interface lte info lte1 once

pin-status: no password required

functionality: full

manufacturer: "MikroTik"

model: "R11e-LTE"

revision: "MikroTik_CP_2.160.000_v001"

current-operator: 25099

lac: 578

current-cellid: 200005126

phy-cellid: 74

access-technology: Evolved 3G (LTE)

session-uptime: 1h33m38s

imei:

earfcn: 3300 (band 7, bandwidth 10Mhz)

rsrp: -90dBm

rsrq: -10dB

sinr: 5dB

cqi: 15

из переменных нам нужны phy-cellid: 74, earfcn: 3300 (band 7, bandwidth 10Mhz) с ними мы будем работать далее

Используя эти приобретенные переменные, можно отправить команду AT на модем для блокировки на сектор БС в таком формате::

AT*Cell=

Для блокировки модема в режиме LTE и ранее используемом секторе БС используем следующую AT команду: :

/interface lte at-chat lte1 input="AT*Cell=2,3,3300,74"

К сожалению после перезагрузки устройства или сброса модема все установленные блокировки теряются.

При желании всегда можно написать скрипт который будет автоматически прописывать одни и теже параметры

Дефолтные настройки или настройки по умолчанию

можно вывести в в терминал следующей командой, лучше выводить это через ssh

/system default-configuration print

классический вариант экспорта конфигурации, производитель использует биридж адрес листы и статический днс

#| LTE CPE Router with wireless AP: #| * lte interface connected to providers network (WAN por> #| * WAN port is protected by firewall and enabled DHCP cl> #| wlan1 Configuration: #| mode: ap-bridge; #| band: 2ghz-b/g/n; #| ht-chains: 0,1; #| ht-extension: 20/40mhz-Ce; #| LAN Configuration: #| IP address 192.168.88.1/24 is set on bridge (LAN por> #| DHCP Server: enabled; #| DNS: enabled; #| WAN (gateway) Configuration: #| gateway: lte1 ; #| ip4 firewall: enabled; #| NAT: enabled; /interface lte set [ find ] add-default-route=yes default-route-distance=2 mac-address=00:00:00:00:00:00 name=lte1 use-peer-dns=yes /interface bridge add admin-mac=E4:8D:8C:3B:1C:BA auto-mac=no comment=defconf name=bridge /interface wireless set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce disabled=no distance=indoors frequency=auto mode=ap-bridge ssid=MikroTik-000000 /ip neighbor discovery set lte1 discover=no /interface list add comment=defconf name=WAN add comment=defconf name=LAN /interface wireless security-profiles set [ find default=yes ] supplicant-identity=MikroTik /ip pool add name=default-dhcp ranges=192.168.88.10-192.168.88.254 /ip dhcp-server add address-pool=default-dhcp disabled=no interface=bridge name=defconf /interface bridge port add bridge=bridge comment=defconf interface=ether1 add bridge=bridge comment=defconf interface=wlan1 /interface list member add comment=defconf interface=bridge list=LAN add comment=defconf interface=lte1 list=WAN /ip address add address=192.168.88.1/24 comment=defconf interface=bridge network=192.168.88.0 /ip dhcp-server network add address=192.168.88.0/24 comment=defconf gateway=192.168.88.1 /ip dns set allow-remote-requests=yes /ip dns static add address=192.168.88.1 name=router.lan /ip firewall filter add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN /ip firewall nat add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN /tool mac-server set [ find default=yes ] disabled=yes add interface=bridge /tool mac-server mac-winbox set [ find default=yes ] disabled=yes add interface=bridge

Quick Set - это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

Доступность на внешних интерфейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

/interface list add exclude=dynamic name=discover

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

/ip firewall filter add action=jump chain=forward connection-state=new in -interface-list=ISP jump-target=anti-DDoS add action=jump chain=input connection-state=new in -interface-list=ISP jump-target=anti-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=return chain=anti-DDoS dst-limit=15,15,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=1d chain=anti-DDoS add action=jump chain=input connection-state=new dst-port=22,8291 in -interface-list=ISP jump-target=anti-BruteForce-3 protocol=tcp add action=drop chain=forward connection-state=new src-address-list=BAN-BruteForce-3 add action=return chain=anti-BruteForce-3 dst-limit=4/1m,1,src-address/1m40s add action=add-src-to-address-list address-list=BAN-BruteForce-3 address-list-timeout=1d chain=anti-BruteForce-3

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик от\к таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

/ip firewall address-list add address=10.0.0.0/8 list="RFC 1918" add address=172.16.0.0/12 list="RFC 1918" add address=192.168.0.0/16 list="RFC 1918" /ip firewall filter add action=drop chain=input comment="Drop RFC 1918" in -interface-list=WAN src-address-list="RFC 1918" add action=drop chain=forward comment="Drop RFC 1918" dst-address-list="RFC 1918" out-interface-list=WAN add action=drop chain=output comment="Drop RFC 1918" dst-address-list="RFC 1918" out-interface-list=WAN

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

UPnP

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть неприятный баг (я о нём сообщил, но его еще не исправили), суть в том, что после презапуска роутера, правила файрволла, которые используют эти списки, не работают для интерфейсов входящих в дочернии списки. Лечится передобавлением дочерних списков. Автоматизация простая:

В Sheduler на событие start пишем скрипт (списки интерфейсов для конфигурации с балансировкой):

/interface list set ISP1TUN include="" set ISP include="" set TUN include="" :delay 2 set ISP1TUN include=ISP1,TUN1 set ISP include=ISP1 set TUN include=TUN1

WiFi

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

Bridge & ARP

Если у вас роутер раздает интернет и дает клиентам настройки по DHCP, имеет смысл установить настройку arp=reply-only, а в DHCP Server включить add-arp=yes

Такая настройка помешает выставить IP адрес вручную, так как роутер согласится работать только с той парой MAC-IP, которую выдавал сам.

P.S. статья взята от сюда https://habrahabr.ru/post/353730/

Сложно себе представить кафе, ресторан и пицерию без бесплатного доступа в интернет, но также, сложно найти такие заведения, где этот бесплатный доступ нормально бесперебойно работает. Виною этому множество факторов, но на первом месте стоит неправильный выбор оборудования или недостаточный уровень знания человека, который настраивал такую сеть.

Сегодня, я попробую описать основные проблемы, связанные с использования HotSpot в общественных местах и описать пошагово настройку HotSpot на примере Mikrotik wAP (RBwAP2nD-BE) .

Техническое задание для HotSpot

- Две сети - одна открытая, для клиентов заведения, а вторая - закрытая, для внутреннего использования.

- Показ рекламного баннера перед входом в интернет.

- Ограничения для HotSpot:

- Ограничить скорость.

- Отсеять «халявщиков», которые живут возле и кафе и используют открытую сеть у себя дома.

- Зона покрытия для летней площадки или террасы.

- Питание точки доступа по PoE.

Выбираем оборудование для HotSpot

Для такого задания идеально подойдет оборудование от фирмы MikroTik, так как стоит недорого, работает стабильно и позволяет гибко настроить все необходимые параметры сети.

В качестве роутера можно использовать Mikrotik RouterBoard hEX PoE lite (RB750UPr2) . Он поддерживает питание PoE на 4 портах, что позволит Вам подключить точки доступа без использования PoE инжекторов, и они не будут занимать дополнительные розетки. Хотя, если нужно установить только одну точку доступа, то можно обойтись и обычным роутером, но тогда.

В качестве самих точек доступа, будем использовать модели из серии wAP или cAP. Так, как у нас задача покрыть зону на летней площадке или террасе, я рекомендую остановиться на точках wAP, поскольку, они оснащены всепогодным корпусом и позволяют использовать их на улице. В нашем примере, это будет Mikrotik wAP (RBwAP2nD-BE) .

Если, планируется использовать больше одной точки доступа, то можно настроить контроллер CAPsMAN, что даст возможность задействовать бесшовный роуминг и т.п., но это тема отдельной статьи. В данном примере мы настроим одну точку с HotSpot.

Схема нашей сети

Важно! Mikrotik wAP (RBwAP2nD-BE), которая у меня была в наличии, в заводской конфигурации имела отключенный интерфейс WLAN, а Ethernet интерфейс не имел IP адрес, поэтому, пришлось скачать утилиту WinBOX с сайта производителя, а не с веб-интерфейса точки доступа, как это обычно бывает с девайсами от Микротик. Для тех, у кого тоже самое, качайте здесь - WinBox 3.7 .

Настройка MikroTik wAP

1. Подключаем точку доступа к нашему компьютеру через патчкорд и запускаем WinBox. Кликаем по MACадрессу нашего устройства и жмем «Connect» (логин admin, пароль пустой).

2. В главном меню слева выбираем System - > Reset Configuration. В появившемся окне, отмечаем флажками пункты «No Default Configuration» и «Do Not Backup» и кликаем по кнопке «Reset Configuration». RouterOS попросит подтверждения - соглашаемся нажатием кнопки «Yes».

Точка доступа перезагрузиться.

Через секунд 15-25 после того можно сделать Reconnect.

3. Активируем DHCP - клиент, для автоматического получения IP адресса для Ethernet порта. Для этого, зайдем в раздел IP - > DHCP client. В появившемся окне кликаем по кнопке «+». В поле Interface, выбираем «ether1», остальное как на фото:

4. Переходим в раздел «IP - > Hotspot» и сразу кликаем по кнопке «Hotspot Setup» и указываем следующие данные:

- HotSpot Interface - wlan1 (Интерфейс, к которому будет применен HotSpot)

- Local Address of Network - 192.168.0.1/24 (Адрес сетевого интерфейса, на котором будет HotSpot )

- Address Pool of Network - 192.168.0.2-192.168.0.254 (Диапазон адресов, которые будут получать клиенты HotSpot)

- Select Certificate - none (использовать SSL сертификат для защищенной авторизации клиентов)

- IP Address of SMTP Server - 0.0.0.0

- DNS Servers - 192.168.0.1, 8.8.8.8 (DNS сервера, к которым будут обращаться клиенты)

- DNS Name - пусто (DNS имя для хоста с HotSpot)

5. Переходим на вкладку Server Profiles и два раза кликаем по профилю hsprof1. Снимаем флажок Cookie, и добавляем Trial.

Режим Trial позволит клиентам пользоваться интернетом без ввода логина и пароля по демо-доступу.

- Trial Uptime Limit - 00:30:00 (Указывает, на сколько времени позволять клиенту доступ в интернет)

- Trial Uptime Reset - 00:00:01 (Указывает, на сколько времени заблокировать клиенту доступ в интернет после истечения Trial Uptime Limit)

Такие настройки позволяют клиентам пользоваться интернетом почти без ограничения, хотя и каждые полчаса доступ будет сбрасываться, клиент сразу же увидит окно авторизации,и снова сможет подключиться к сети. Это сделано для того, чтобы клиент видел рекламный баннер каждые пол часа, который будет на странице авторизации. Есть еще другой популярный вариант настройки - установить Trial Uptime Limit к примеру на 1час, а Trial Uptime Reset - на 5-8, таким образом, клиент сможет пользоваться интернетом не больше 1 часа, а потом буде заблокирован на 5-8 часов, что позволит ему вернуться вечером или на следующий день и снова пользоваться интернетом. Это поможет отсеять халявщиков. В общем, каждый выбирает свой варинат самостоятельно

6. Переходим на вкладку User Profiles и два раза кликаем по профилю default. Удаляем параметр Shared Users.

- Rate Limit (rx/tx) - 2m/2m (ограничение скорости передачи / приёма для клиентов)

- Open Status Page - HTTP login (отображать страницу с статусом соединения только во время авторизации)

7. Переходим в раздел «Wireless» и два раза кликаем по интерфейсу wlan1

8. Изменяем следующие параметры:

- Mode - ap bridge (режим точка доступа)

- Band - 2GHz-B/G/N (использовать все проколы беспроводной связи)

- Frequency - 2422 (частота канала в МГц, зависит от зашумленности эфира. Для лучшего результат необходимо просканировать диапазон на наличие помех и выбрать частоту с наименшей зашумленностью)

- SSID - HotSpot_FreeWiFi (название точки доступа)

- Wireless Protocol - 802.11 (использовать только протоколы 802.11)

Кликаем по ОК.

9. Основные параметры настроенны. Проверяем подключение к WiFi.

10. Набираем адрес любого сайта, и HotSpot перенаправит нас на страницу авторизации.

Проверяем работает ли ограничение по скорости, к примеру, на сайте speedtest.net

Дополнительные возможности HotSpot

Доступ к ресурсам без авторизации на HotSpot

Иногда возникает потребность дать доступ неавторизированным пользователям к определенному ресурсу, к примеру, к сайту своей компании. Для этого перейдите в раздел «IP - > HotSpot», на вкладке «Walled Garden» кликните по кнопке «+» и напишите в поле «Dst. Host» домен нужного сайта и нажмите ОК, например:

Как изменить страничку с окном авторизации HotSpot

Базовая страница HotSpot Mikrotik достаточно скучна, да и не всегда она подойдет под Ваши потребности. Но это абсолютно не проблема, так как ее легко изменить под свои задачи. Для этого потребуються минимальные знания HTML. Саму страницу можно найти в разделе Files, в файловом менеджере найдите файл flash/hotspot/login.html.

Для читателей я подготовил два варианта странички login.html.

Первый hotspot-trial - без самой формы ввода логина и пароля с доступом только Trial. Он подойдет для кафе или ресторана, так как в нем есть рекламный баннер, который идет в месте с страницей login.html. Для удобства изменения рекламного баннера на всех хотспотах, баннер можно разместить на корпоративном сайте компании и изменить адрес картинки в файле login.html. Чтобы картинку видели неавторизированные пользователи, не забудьте предоставить доступ без авторизации к самому сайту в разделе «Walled Garden».

Второй вариант hotspot-login - подойдет для интернет провайдеров, так как имеет включенную форму авторизации, как и в оригинальном файле.

Оба варианта используют bootstrap и jquerry, необходимые варианты включены в архив. Для замены, розархивируйте содержимое архива с выбранным Вами вариантом и перетащите содержимое папки в каталог flash/hotspot в окне WinBox.

- Скачать hotspot-trial

- Скачать hotspot-login

Важно! Перед заменой не забудьте сохранить оригинальный файл login.html.

Как настроить защищенную сеть для работников.

Так как настроенный нами HotSpot являет собой незащищенный канал связи, мы не можем использовать его для работников компании. Но мы можем создать на базе существующих точек доступа виртуальный интерфей WLAN с использованием шифрования и пароля к сети.

Для этого выполните следующие инструкции:

Перейдите в раздел «Wireless» на вкладку «Security Profiles» и кликните по кнопке «+». Укажите следующие параметры:

- Name - InternalCorporate_SecurityProfile

- Authentication Types - оставтье только WPA2 PSK

- WPA2 Pre-Shared Key - укажите ключ доступа к сети (пароль)

Нажимет ОК

Переходим на вкладку Interfaces и кликаем по кнопке «+», выбираем пункт Virtual. Укажите слудеющие параметры:

- Mode - ap bridge

- SSID - название сети, в моем примере - Internal

- Master Interface - wlan1

- Security Profile - выберите созданный нами ранее InternalCorporate_SecurityProfile.

Создадим мост нового виртуального интерфейса с Ethernet интерфейсом, таким образом, мы будем пускать устройства наших работников напрямую в нашу сеть. Для этого, перейдите в раздел “Bridge” и кликните по кнопке «+». В появившемся окне жмем ОК.

Переходим на вкладку «Ports» и кликаем по кнопке «+», в пункте Interface выбираем ether1, жмем ОК. Снова кликаем по кнопке «+», и в пункте Interface выбираем wlan2 (созданный виртуальный беспроводной интерфейс)

Все, сеть работает, проверяем, подключаясь к точке доступа Internal.

Отсеиваем халявщиков

Для того, чтобы отсеять «халявщиков», а именно, пользователей, которые живут возле HotSpot и могут использовать его постоянно вместо домашнего интернета, мы установим ограничение по качеству сигнала. То есть, запретим использование сети всем пользователям с слабым сигналом WiFi.

Для этого, зайдите в раздел «Wireless» на вкладку «Access List», кликните по кнопке «+», и в окне укажите следующие параметры:

- Interface - wlan1

- Signal Strangth Range - -95..120

Продолжаю рассказ про замечательную серию устройств из Латвии, которые зарекомендовали себя как функциональные и надежные девайсы. В данной статье я подробно рассмотрю вопрос базовой настройки роутеров mikrotik на примере бюджетной и самой популярной модели RB951G-2HnD. Данная инструкция подойдет практически к любой модели, так как все они сделаны на базе одной и той же операционной системы.

Данная статья является частью единого цикла статьей про .

Введение

Роутеры Mikrotik routerboard достаточно давно появились на рынке, но так до сих пор и не завоевали большую популярность. Хотя свою нишу заняли. Лично я считаю, что это отличный роутер для дома, по надежности у него нет конкурентов. Это действительно маршрутизатор, который можно один раз настроить и забыть. Лично мне еще ни разу не попадалось устройство, которое бы приходилось принудительно перезагружать, чтобы вывести его из комы, как это часто бывает с другими бюджетными железками.

Распространение среди домашних пользователей сдерживает в первую очередь сложность настройки. И хотя более ли менее продвинутому пользователю может показаться, что ничего тут сложного нет. Но на самом деле есть. И я часто сталкивался с просьбами настроить роутер дома для раздачи интернета по wifi, так как купившие по чьей-нибудь рекомендации пользователи сами не могли полностью настроить нужный функционал, хотя инструкций в интернете хватает.

Этот пробел я хочу восполнить и написать подробную пошаговую инструкцию по настройке микротика с нуля для чайников на примере самой подходящей для дома модели RB951G-2HnD. У меня давно подготовлена личная шпаргалка в виде текстового файла. По ней я буквально за 10 минут настраиваю роутер и отдаю пользователю. То есть реально ничего сложного нет, если знаешь, что делаешь. На основе этой шпаргалки я и напишу материал.

Описание Mikrotik RB951G-2HnD

Вот он, герой сегодняшней статьи — . Его описание, отзывы и стоимость можно быстро проверить на Яндекс.Маркете . По количеству отзывов уже можно сделать вывод об определенной популярности этого роутера.

Важной особенностью этого роутера, которой лично я активно пользуюсь, является возможность запитать его с помощью специального poe адаптера .

На изображении он справа. Берется стандартный блок питания от роутера и poe адаптер. Блок питания подключается к адаптеру, а от адаптера уже идет патч корд в первый порт routerboard. Маршрутизатор можно повесить на стену в любое место, нет необходимости привязываться к розетке. Сразу отмечу, что запитать роутер можно только poe адаптером микротика. У него другой стандарт и привычные poe свитчи 802.3af не подойдут.

Нажимаем на мак адрес устройства, он должен будет скопироваться в поле Connect To . Пароль по-умолчанию для входа в роутеры mikrotik — пустой, а пользователь — admin . Вводим имя пользователя, поле с паролем оставляем не заполненным. Нажимаем connect. Нас встречает информационное окно, в котором приведено описание стандартных настроек.

Здесь их можно либо оставить, либо удалить. Я всегда удаляю, так как стандартные настройки чаще всего не подходят под конкретную ситуацию. Приведу несколько примеров, почему это так:

- Я запитал свой роутер по первому порту через poe адаптер и поэтому вынужден использовать этот порт как локальный. В настройках по-умолчанию этот порт используется как wan порт для получения интернета от провайдер.

- В настройках по-умолчанию установлено автоматическое получение настроек от провайдера по dhcp. Если у вас другой тип подключения, то вам стандартная настройка не подходит.

- По-умолчанию устанавливается адресное пространство 192.168.88.0/24. Мне лично не нравятся сетки по-умолчанию, так как если в них случайно воткнуть новое устройство, где будет так же забит умолчательный адрес, то в сети начнутся проблемы. Дома может это и не актуально, но в коммерческих организациях мне приходилось с этим сталкиваться. Поэтому я на всякий случай сетку всегда меняю.

Так что мы нажимаем Remove Configuration , чтобы удалить настройки. После этого роутер перезагрузится. Ждем примерно минуту и подключаемся к нему снова.

Если вы по какой-то причине не удалили сразу предустановки, то выполнить сброс настроек в mikrotik на заводские можно позже. Для этого надо в терминале набрать сначала system , а затем reset . У вас спросят подтверждение и после этого routerboard перезагрузится с заводскими настройками.

Обновление прошивки

После очистки настроек я рекомендую сразу выполнить обновление прошивки роутера Mikrotik. Для этого идем в раздел Download официального сайта и скачиваем нужный файл. В данном случае это платформа mipsbe , пакет для загрузки Main package . Загружаем его на компьютер и подключаемся к роутеру с помощью winbox. Выбираем слева раздел Files . Затем открываем рядом два окна — один с файлом прошивки, второй с winbox и перетаскиваем мышкой файл из папки в winbox в список файлов.

Дожидаемся окончания загрузки прошивки и перезагружаем микротик через раздел меню System -> Reboot . Прошивка обновится во время загрузки роутера. Подождать придется минуты 3. Поле этого снова подключаемся к устройству. После обновления прошивки, нужно обновить загрузчик. Делается это в пункте меню System — RouterBoard . Заходите туда, проверяете строки Current Firmware и Upgrade Firmware . Если они отличаются, то жмете кнопку Upgrade . Если одинаковые, то можно ничего не делать. Изменения вступят в силу после перезагрузки.

Проверить версию установленной прошивки можно в разделе System — Packages .

В моем случае версия прошивки — 6.43.4. В будущем, когда на роутере будет настроен интернет, обновляться можно автоматически в этом разделе, нажимая на Check For Updates .

Прошивку обновили, можно приступать к настройке.

Объединение портов в бридж

Одной из особенностей роутеров mikrotik routerboard является отсутствие предустановленных настроек портов. Объясняю на пальцах, что это такое. Покупая обычный бюджетный роутер, вы увидите подписи к портам. На одном из них обязательно будет написано WAN, на других либо ничего не будет написано, либо LAN. То есть у вас уже будет один порт настроен определенным образом для подключения интернета и остальные порты будут объединены в switch для удобства подключения оборудования.

В Mikrotik не так. Там все порты равнозначны и WAN портом может стать абсолютно любой, какой пожелаете. Так как я 1-й порт использую для подключения питания, в качестве WAN у меня будет выступать 5-й порт. А все остальные я объединю в единую сеть с помощью bridge и добавлю к ним wifi интерфейс. Для этого идем в раздел Bridge и создаем новый bridge1.

Настройки все оставляем дефолтные. У нас появился bridge1. Переходим на вкладку ports и жмем плюсик. Добавляем в brdige1 все порты, кроме WAN. В моем случае это 5-й порт.

Мы объединили все необходимые интерфейсы в бридж для организации единого пространства для всех подключенных устройств.

Настройка статического IP

До этого мы подключались к роутеру по МАК адресу. Сейчас можно ему назначить статический локальный ip адрес, по которому он будет доступен в сети. Для этого идем в раздел IP -> Addresses и жмем плюсик.

Указываете в разделе Address любую подсеть. Я выбрал 192.168.9.0 . Соответственно микротику мы назначаем адрес 192.168.9.1/24 . В качестве интерфейса выбираем bridge1 . Поле Network можно не заполнять, оно заполнится автоматически. Теперь наш роутер доступен и по локальным интерфейсам, и по wifi (который еще предстоит настроить) по адресу 192.168.9.1.

Настройка интернета в микротик

Сейчас самое время подключиться к провайдеру и настроить интернет. Тут трудно охватить все возможные варианты подключения. Их может быть много. Я рассмотрю два самых популярных способа:

- Вы получаете настройки от провайдера автоматически по dhcp.

- Провайдер дал вам готовые настройки и вы их вводите вручную.

Как я уже писал ранее, для подключения к провайдеру мы будем использовать 5-й порт. Подключайте провод провайдера.

Для получения настроек по dhcp переходите в winbox в раздел IP -> DHCP Client и жмите плюсик. Выбираете интерфейс ether5 и жмете ОК.

Если вы все сделали правильно, то увидите, какой IP адрес получили. В разделе IP -> Addresses будет информация о настройках.

Рассмотрим вариант, когда провайдер выдал все настройки и вам нужно самим их задать. Будем считать, что наши настройки интернета следующие:

Сначала укажем IP адрес. Делаем все то же самое, что и в предыдущем пункте при настройке статического IP. Только теперь вместо интерфейса bridge1 указываем ether5 и вводим соответствующий адрес — 192.168.1.104/24 . Тут мы сразу указали и адрес и маску подсети.

Дальше нам нужно установить шлюз по-умолчанию. Без этого обязательного шага интернет не заработает. Идем в раздел IP -> Routes и жмем плюсик для добавления шлюза по-умолчанию. В Dst. Address оставляем как есть 0.0.0.0/0 , а в поле Gateway вписываем шлюз провайдера и жмем ОК.

Уже сейчас интернет должен заработать, но без указания DNS сервера обращаться можно только по прямым ip адресам. Например можно пропинговать ip адрес серверов гугла. Открываем New Terminal и проверяем.

Теперь установим DNS сервер. Для этого идем в IP -> DNS , в поле Servers вводим адрес dns сервера провайдера. Если у вас их два, то нажав на треугольничек, направленной вершиной вниз, вы можете ввести еще одно значение. Обязательно ставите галочку напротив Allow Remote Requests .

Если у вас внешний IP адрес и вы разрешили удаленные DNS запросы, обязательно выполните и заблокируйте все входящие соединения. Если этого не сделать, то ваш роутер может стать жертвой поддельных dns запросов, которые используют для ddos атак.

На этом все, мы полностью установили настройки интернета провайдера. Можно проверить и пропинговать привычный адрес сайта.

На самом маршрутизаторе уже есть выход в интернет. На нам нужно его настроить для пользователей. Для этого продолжаем настройку mikrotik.

Настройка dhcp сервера

Для того, чтобы подключенные устройства могли получать сетевые настройки автоматически с роутера, на нем необходимо настроить DHCP сервер. Делается это не сложно, я сейчас по шагам все распишу. Идем в IP -> DHCP , переходим на вкладку DHCP и нажимаем DHCP Setup . Нам предлагают выбрать интерфейс, на котором будет работать сервер. Выбираем bridge1 .

Жмем next. Теперь нужно выбрать адресное пространство, из которого будут выдаваться ip адреса. По-умолчанию указана подсеть, в которую входит ip адрес роутера. На это подходит, оставляем значение по-умолчанию 192.168.9.0/24 .

Теперь нужно указать диапазон адресов, которые будут выдаваться клиентам. Если вам не принципиально и вы не знаете, зачем его нужно менять, то оставляйте как есть. Будут использованы все свободные адреса подсети.

На последнем этапе вводим адрес dns сервера, который будет выдаваться клиентам. Это может быть как сам микротик, так и dns сервер провайдера. Это не принципиально, но лучше указать сам роутер. Так что пишем туда локальный адрес 192.168.9.1 .

Следующий параметр оставляем по-умолчанию и жмем Next. На этом настройка dhcp сервера для локальной сети закончена.

Если мы сейчас проводом подключим любого клиента к mikrotik, то он получит сетевые настройки, но в интернет выйти не сможет. Не хватает еще одной важной настройки — NAT.

Настройка NAT

NAT это преобразование, или как еще говорят трансляция сетевых адресов. Я не буду рассказывать, что это такое, можно самим почитать в интернете. Все современные роутеры имеют функцию NAT для обеспечения доступа к интернету абонентов. Так что мы тоже настроим NAT в mikrotik.

Идем в раздел IP -> Firewall , открываем вкладку NAT и жмем плюсик. На вкладке General указываем только один параметр Out. Interface — ether5 (интерфейс подключения к провайдеру), все остальное не трогаем.

Переходим на вкладку Action, выбираем в выпадающем списке masquerade . Остальное не трогаем и жмем ОК.

Все, NAT настроили. Теперь если подключить клиента проводом в один из портов, то он получит сетевые настройки по DHCP и будет иметь доступ к интернету. Нам осталось самая малость — настроить wifi для подключения беспроводных клиентов.

Настройка wifi точки доступа в mikrotik

Наш роутер почти готов к работе. Осталось только настроить wi fi точку доступа и можно про него забывать:). Настройка wifi в микротике заслуживает отдельной статьи. Там очень много нюансов и возможностей. Мы сейчас сделаем самую простую настройку, которая подойдет и полностью удовлетворит потребности домашнего wifi роутера. А для более глубоких познаний можно будет воспользоваться отдельным материалом на эту тему.

Первым делом активируем беспроводной интерфейс. По-умолчанию он выключен. Идем в раздел Wireless , выбираем wlan1 и жмем синюю галочку.

Интерфейс из серого станет светлым. Переходим на вкладку Security profiles, два раза жмем мышкой на строчку с профилем default. В поле Mode выбираем dynamic keys . Ставим галочки напротив WPA PSK и WPA2 PSK и aes ccm . В поля WPA Pre-Shared Key и WPA2 Pre-Shares Key вводим пароль от будущей беспроводной сети. Я рекомендую использовать длинный пароль (не меньше 12-ти символов) с цифрами и спецсимволами. Да, вводить не очень удобно, но после того, как я сам без проблем брутил хэши простых паролей, я убедился, что лучше поставить сложный пароль, если не хочешь, чтобы к твоему wifi кто-то подключался.

Сохраняем настройки. Возвращаемся на вкладку Interfaces и два раза жмем на wlan1, открываются настройки wifi интерфейса микротика. Переходим на вкладку Wireless. Выставляем настройки как у меня на скриншоте.

Обращаю внимание на следующие настройки:

- SSID — имя вашей беспроводной сети. Пишите то, что хочется.

- Frequency — частота, соответствующая одному из 12-ти каналов. Самое первое значение это первый канал и так далее. Тут рекомендуется выбрать тот канал, который в вашем конкретном случае менее всего занят другими точками доступа. Если вы не знаете что это за каналы и как их проверить, то не обращайте внимания, может выбрать любое значение из списка.

Сохраняете настройки, нажимая ОК. Все, wifi точка доступа на mikrotik настроена, можно проверять. Запускаете любое устройство, ищете вашу сеть, вводите пароль доступа и проверяете интернет. Все должно работать.

На этом основная настройка микротика закончена, но я рекомендую выполнить еще несколько настроек для удобства и безопасности.

Смена пароля администратора по-умолчанию

Как я уже писал ранее, пароль администратора по-умолчанию в mikrotik не задан, он пустой. Имя пользователя — admin . Давайте установим свой пароль для ограничения доступа посторонних к настройкам. Для этого идем в раздел System -> Users . Выбираем единственного пользователя admin , жмем правой кнопкой мыши и выбираем самый последний пункт password.

В открывшемся окошке 2 раза вводим свой пароль и сохраняем его. Теперь, чтобы подключиться через winbox нужно будет указать не только пользователя admin, но и установленный пароль.

В свете последних взломов микротика, я настоятельно рекомендую не просто установить сложный пароль на административную учетную запись, а создать полностью новую, с именем пользователя отличным от admin. Для этого в списке пользователей, жмите плюсик и создавайте нового пользователя.

После этого, пользователя admin можно отключить.

Настройка времени

Я рекомендую устанавливать правильное время и включать его автоматическую синхронизацию. Это может пригодиться, если вам понадобится посмотреть какие-нибудь логи и сопоставить время. Если оно не будет установлено, то это трудно сделать. Так что настроим его. Идем в System -> Clock , устанавливаем вручную время, дату и часовой пояс.

Сделаем так, чтобы время автоматически обновлялось через интернет. Идем в раздел System -> SNTP Client . Ставим галочку Enabled , в поле с адресами серверов вводим 193.171.23.163 и 85.114.26.194 . Жмем Apply и наблюдаем результат синхронизации.

Теперь часы роутера всегда будут иметь актуальное время.

На этом базовая настройка роутера mikrotik для домашнего пользования закончена. Можно устанавливать его на место и пользоваться.

Заключение

Я привел пример настройки микротика для домашнего пользователя в качестве замены другим популярным бюджетным роутерам. Для более сложной и осмысленной настройки можно воспользоваться моими статьями на эту тему:

— статья о том, как подключить двух провайдеров интернета и автоматически переключать доступ с одного на другого в случае проблем со связью у одного из них. Ситуация взята из реального примера загородного дома с двумя каналами в интернет.

Я заканчиваю свой рассказ. Буду рад любым замечания и комментариям на данную тему. Напоминаю, что данная статья является частью единого цикла статьей про .